12.5. OAuth(org.springframework.security.oauth)¶

目次

12.5.1. Overview¶

本節では、OAuth 2.0の概要とSpringプロジェクトの一つであるSpring Security OAuthを使用してOAuth 2.0の仕様に沿った認可制御機能を実装する方法について説明する。なお、本節はSpring Security OAuth (org.springframework.security.oauth)に関する説明となる。Spring Security (org.springframework.security)が提供するOAuthに関する説明はOAuth 2.0を参照されたい。

Tip

Spring Security OAuth のリファレンス

Spring Security OAuthは、本ガイドラインで紹介していない機能も提供している。 Spring Security OAuthについて詳しく知りたい場合は、OAuth 2 Developers Guideを参照されたい。

Warning

Spring Security 5よりOAuth2がサポートされ、Spring Security OAuthは非推奨となっている。

Spring Security OAuth 2.4.0より全てのクラスに @Deprecated が付与されており、本ガイドラインに沿って実装を行なうと大量の警告が出力される点に留意されたい。

また、Spring Security OAuth のサポートは2022/5/28でEOLを迎えるため、Spring Securityへの移行を検討されたい。

12.5.1.1. OAuth 2.0とは¶

OAuth 2.0とは、サードパーティ製アプリケーションがHTTPサービスを利用する際に、 サーバ上の保護されたリソースに対するアクセス範囲の指定を可能にするための認可フレームワークのことである。

OAuth 2.0はRFCとして仕様化されており、関連する複数の技術仕様から構成されている。

以下にOAuth 2.0の主要な仕様を示す。

| RFC | 概要 | 説明 |

|---|---|---|

RFC 6749

|

用語や認可方式などの、OAuth 2.0としてのもっとも基本的な内容が記載されている技術仕様。

|

|

RFC 6750

|

RFC 6749に記載されている認可制御を実現する場合に利用する、「署名なしアクセストークン」

(以降、アクセストークンと表す)のサーバ間の受け渡し方法に関する技術仕様。

アクセストークンについては後述する。

|

|

RFC 6819

|

OAuth 2.0を使用するうえで考慮が必要となるセキュリティ要件に関する技術仕様。

本ガイドラインでは検討項目の具体的な説明は割愛する。

|

|

RFC 7519

|

署名が可能なJSONを含んだトークンであるJSON Web Token (JWT)に関する技術仕様。

|

|

RFC 7523

|

RFC 6749に記載されている認可制御の実現する場合に利用するアクセストークンとして、RFC 6819で定められているJWTを利用する方法に関する技術仕様。

|

|

RFC 7009

|

トークンの無効化を行う追加エンドポイントに関する技術仕様。

|

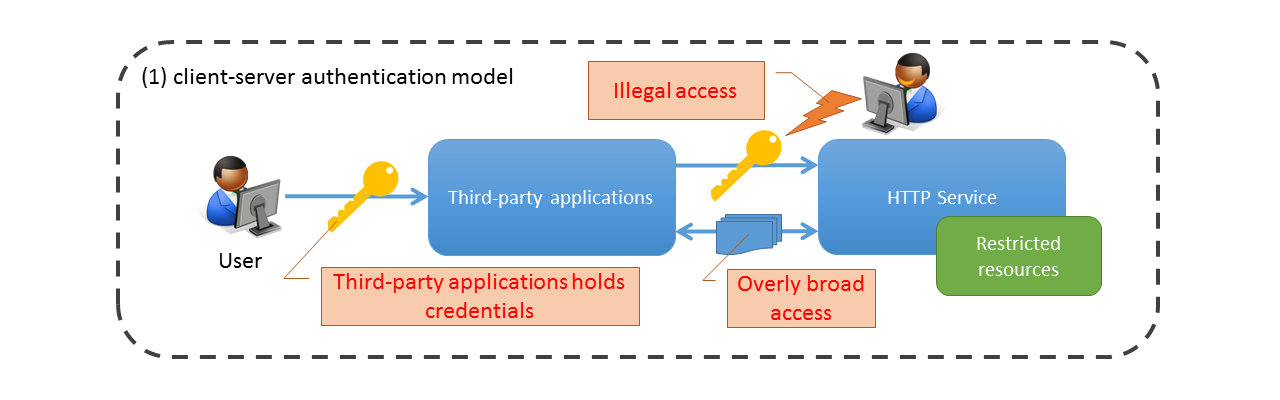

従来のクライアントサーバ型の認証モデルでは、サードパーティ製アプリケーションはHTTPサービスの 保護されたリソースにアクセスするために、ユーザの認証情報(ユーザ名とパスワードなど)を利用して認証を行う。

つまり、ユーザは、サードパーティ製アプリケーションにリソースへのアクセス権を与えるために 自身の認証情報をサードパーティと共有する必要があるが、 これはサードパーティ製アプリケーションに不具合や悪意のある操作などが存在した場合に、 ユーザの意図しないアクセスや情報漏洩等のリスクにつながる。

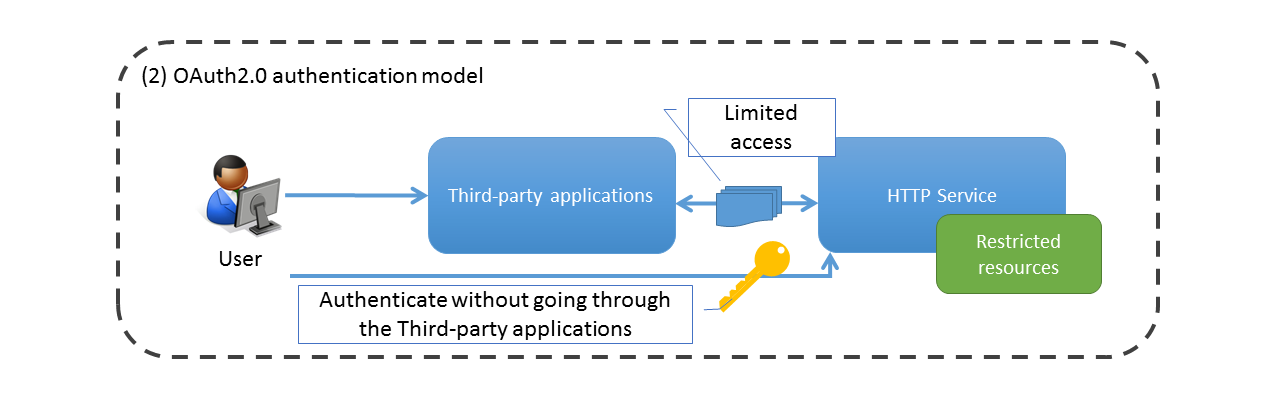

これに対し、OAuth 2.0ではHTTPサービスとの認証はユーザが直接行い、サードパーティ製アプリケーションには 「アクセストークン」と呼ばれる認証済みリクエストを行うための情報を払い出すことで、 サードパーティに認証情報を共有することなくリソースへアクセスすることが可能となる。

また、アクセストークン発行時にリソースに対するアクセス範囲(スコープ)を指定可能とすることで 従来のクライアントサーバ型の認証モデルと比較してより柔軟なアクセス制御を実現している。

12.5.1.2. OAuth 2.0のアーキテクチャ¶

ここではOAuth 2.0が定義するロール、スコープ、認可グラント、及びプロトコルフローについて説明する。 OAuth 2.0ではスコープや認可グラントという概念を定義しており、これらの概念を使用して認可の仕様を定めている。

12.5.1.2.1. ロール¶

OAuth 2.0ではロールとして以下の4つを定義している。

| ロール名 | 説明 |

|---|---|

リソースオーナ

|

保護されたリソースへのアクセスを許可するロール。人(エンドユーザ)など。

|

リソースサーバ

|

保護されたリソースを提供するサーバ。

|

認可サーバ

|

リソースオーナの認証と、アクセストークン(クライアントがリソースサーバにアクセスするときに必要な情報)の発行を行うサーバ。

|

クライアント

|

リソースオーナの認可を得て、リソースオーナの代理として保護されたリソースに対してリクエストを行うロール。Webアプリケーションなど。クライアント情報は事前に認可サーバに登録され、認可サーバ内で一意な情報であるクライアントIDにより管理される。

OAuth 2.0ではクライアントクレデンシャル(クライアントの認証情報)の機密性を維持できる能力に基づき、クライアントタイプとして以下の2つを定義している。

(1) コンフィデンシャル

クライアントクレデンシャルの機密性を維持することができるクライアント。

(2) パブリック

リソースオーナのデバイス上で実行されるクライアントのように、クライアントクレデンシャルの機密性を維持することができず、かつ他の手段を用いたセキュアなクライアント認証が行えないクライアント。

また、OAuth 2.0ではクライアントとして以下のような例を考慮して設計されている。

(1) コンフィデンシャル

(2) パブリック

|

Note

ユーザエージェントは、リソースオーナが使用するWebブラウザ等を指す。 本ガイドラインでは、エンドユーザの操作が発生する箇所を明確にするため、リソースオーナ(エンドユーザ)とユーザエージェントを別のものとして解説する。 ガイドラインでリソースオーナと明示している場合に、エンドユーザの操作が発生する。

12.5.1.2.2. スコープ¶

OAuth 2.0では保護されたリソースに対するアクセスを制御する方法としてスコープという概念を使用している。

認可サーバはクライアントからの要求に対し、認可サーバのポリシーまたはリソースオーナの 指示に基づいてアクセストークンにスコープを含め、保護されたリソースに対する アクセス権(読み込み権限、書き込み権限など)を指定することが出来る。

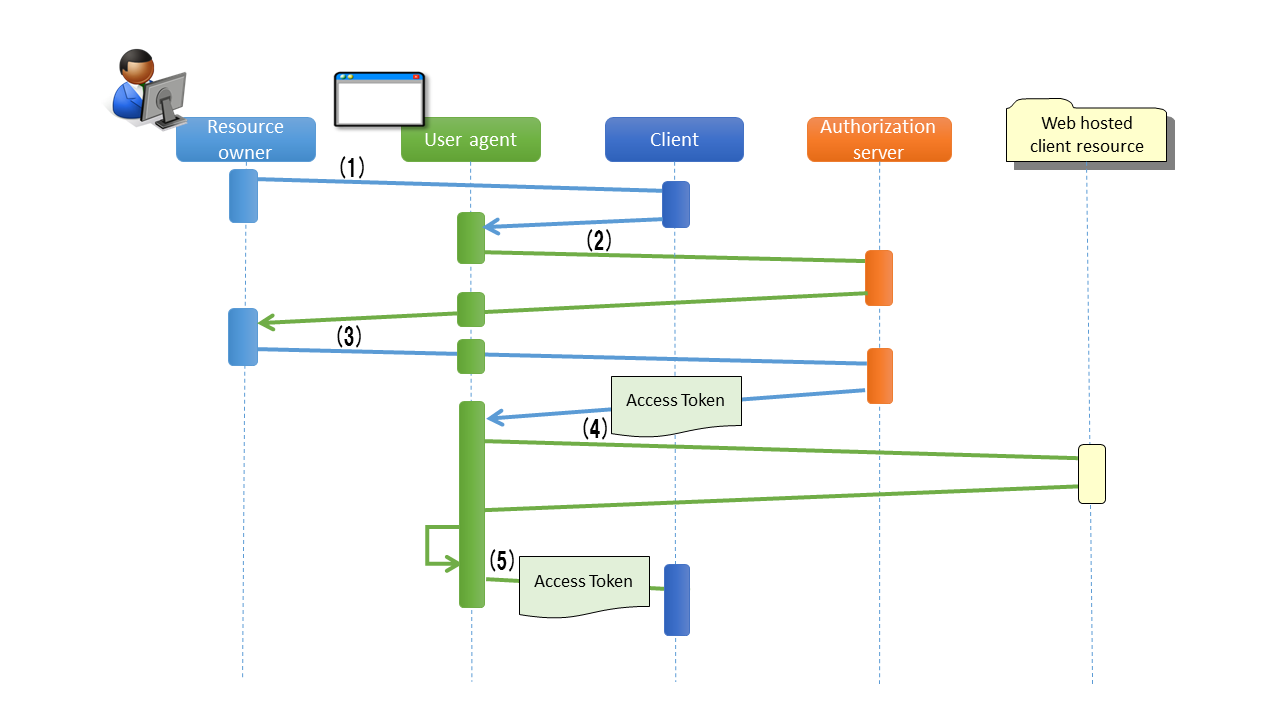

12.5.1.2.3. プロトコルフロー¶

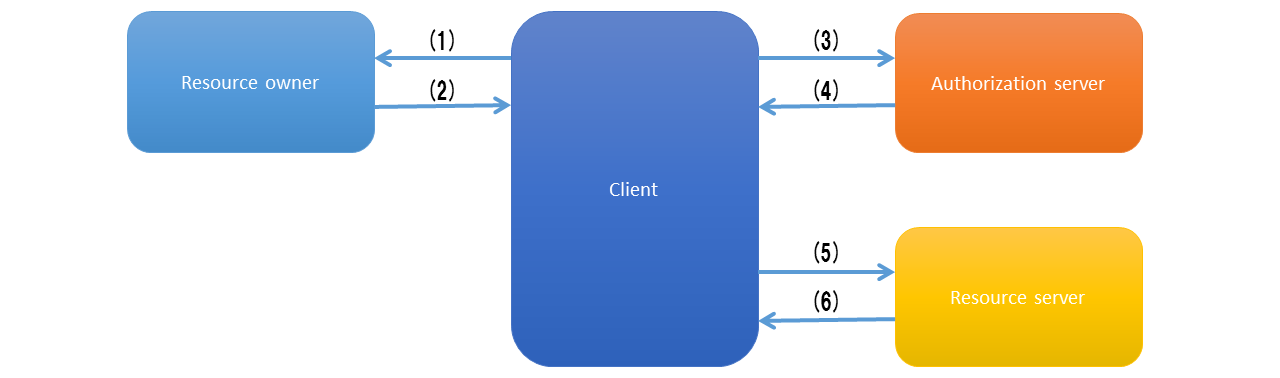

OAuth 2.0では、以下のような流れでリソースへのアクセスを行う。

| 項番 | 説明 |

|---|---|

(1)

|

リソースオーナに対して認可を要求する。上の図ではクライアントがリソースオーナに

直接要求を行っているが、認可サーバを経由して行うほうが望ましい。

後述するグラントタイプの中では認可コードグラントとインプリシットグラントが

認可サーバを経由してリソースオーナに要求を行うフローになっている。

|

(2)

|

クライアントはリソースオーナからの認可を表すクレデンシャルとして認可グラント(後述)を受け取る。

|

(3)

|

クライアントは、認可サーバに対して自身の認証情報とリソースオーナが与えた認可グラントを提示することで、アクセス

トークンを要求する。

|

(4)

|

認可サーバはクライアントを認証し、認可グラントの正当性を確認する。認可グラントが正当な場合、

アクセストークンを発行する。

|

(5)

|

クライアントはリソースサーバの保護されたリソースへリクエストを行い、発行されたアクセス

トークンにより認証する。

|

(6)

|

リソースサーバはアクセストークンの正当性を確認し、正当な場合、リクエストを受け入れリソースを応答する。

|

Note

OAuth 1.0で不評だった署名とトークン交換の複雑な仕組みを簡略化するために、OAuth 2.0ではアクセストークンを扱うリクエストはHTTPS通信で行うことを必須としている。 (HTTPS通信を使用することでアクセストークンの盗聴を防止する)

12.5.1.2.4. 認可グラント¶

認可グラントは、リソースオーナからの認可を表し、クライアントがアクセストークンを取得する際に用いられる。 OAuth 2.0では、グラントタイプとして以下の4つを定義しているが、クレデンシャル項目を追加するなどの独自拡張を行うこともできる。

クライアントはいずれかのグラントタイプを利用して認可サーバへアクセストークンを要求し、取得したアクセストークンでリソースサーバにアクセスする。 認可サーバはサポートするグラントタイプを必ず1つ以上定義しており、その中から使用するグラントタイプをクライアントからの認可リクエストによって決定する。

| グラントタイプ | 説明 |

|---|---|

認可コードグラント

|

認可コードグラントのフローでは、認可サーバがクライアントとリソースオーナの仲介となって認可コードをクライアントへ発行し、クライアントが認可コードを認可サーバに渡すことでアクセストークンを発行する。

認可サーバが発行した認可コードを使用してアクセストークンを発行するため、クライアントへリソースオーナのクレデンシャルを共有する必要がない。

認可コードグラントはWebアプリケーションのように、コンフィデンシャルなクライアントがOAuth 2.0を利用する際に使用する。

|

インプリシットグラント

|

インプリシットグラントのフローでは、認可コードグラントと同様に認可サーバが仲介するが、認可コードの代わりに直接アクセストークンを発行する。

これにより応答性、効率性が高いため、スクリプト言語を使用してブラウザ上で実行されるクライアントに適している。

しかし、アクセストークンがURL中にエンコードされるため、リソースオーナや同一デバイス上の他のアプリケーションに漏えいする可能性があるほか、

クライアントの認証を行わないことから、他のクライアントに対して発行されたアクセストークンを不正に用いた成りすまし攻撃のリスクがある。

セキュリティ上のリスクがあるため、応答性、効率性が求められるパブリックなクライアントでのみ使用すること。

|

リソースオーナパスワードクレデンシャルグラント

|

リソースオーナパスワードクレデンシャルグラントのフローでは、クライアントがリソースオーナの認証情報を認可グラントとして使用して、直接アクセストークンを発行する。

クライアントへリソースオーナのクレデンシャルを共有する必要があるため、クライアントの信頼性が低い場合、クレデンシャルの不正利用や漏洩のリスクがある。

リソースオーナパスワードクレデンシャルグラントはリソースオーナとクライアントの間で高い信頼があり、かつ他のグラントタイプが利用できない場合にのみ使用すること。

|

クライアントクレデンシャルグラント

|

クライアントクレデンシャルグラントのフローでは、クライアントの認証情報を認可グラントとして使用して、直接アクセストークンを発行する。

クライアントがリソースオーナであるような場合に使用する。

|

Warning

OAuth 2.0における認可グラントで解説した通り、認可コードグラント以外のグラントタイプには、セキュリティ上のリスクや、使用上の制約がある。そのため、認可コードグラントの利用を優先して検討されたい。

12.5.1.2.4.1. 認可コードグラント¶

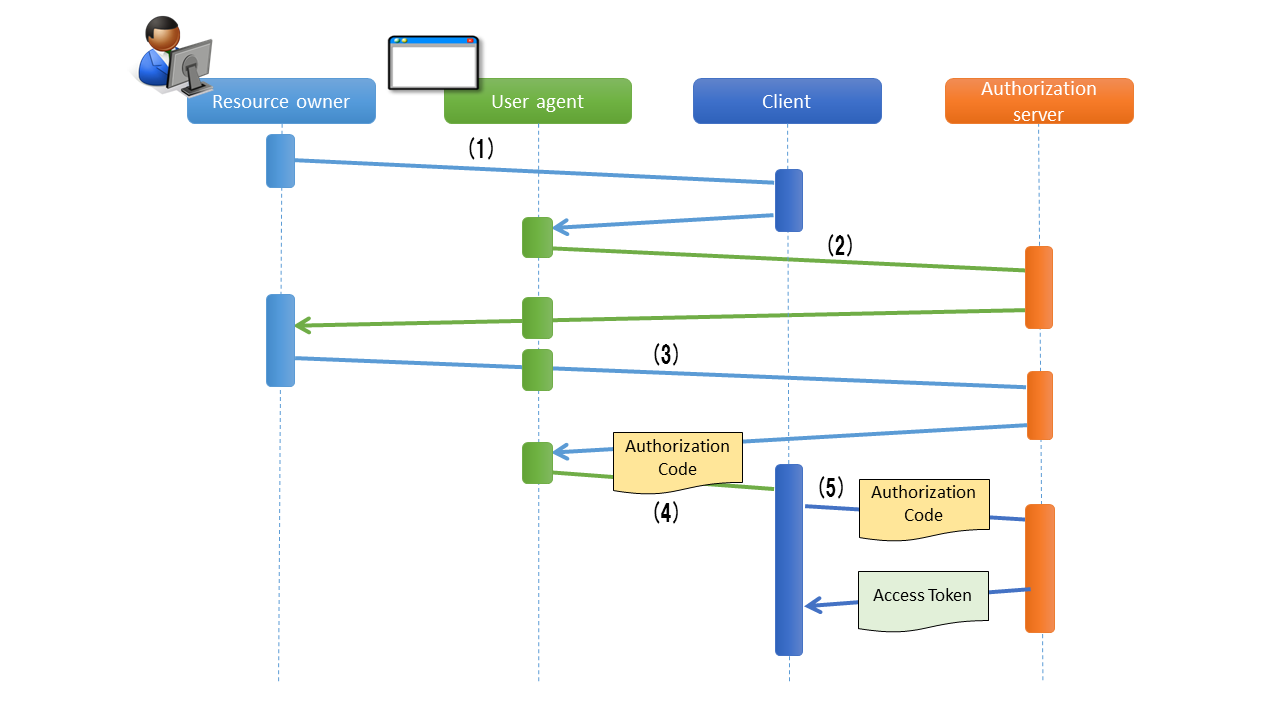

認可コードグラントのフローを以下に示す。

| 項番 | 説明 |

|---|---|

(1)

|

リソースオーナは、ユーザエージェント(Webブラウザなど)を介してクライアントが提供するリソースサーバの保護されたリソースにアクセスする。

クライアントはリソースオーナから認可の取得を行うために、リソースオーナが操作するユーザエージェントを認可サーバの認可エンドポイントにリダイレクトさせる。

このとき、クライアントは自身を識別するためのクライアントIDと、オプションとしてリソースに要求するスコープ、認可サーバが認可処理後にユーザエージェントを戻すリダイレクトURI、stateをリクエストパラメータに含める。

stateはユーザエージェントに紐付くランダムな値であり、一連のフローが同じユーザエージェントで実行されたことを保証するために利用される(CSRF対策)。

|

(2)

|

ユーザエージェントは、クライアントに指示された認可サーバの認可エンドポイントにアクセスする。

認可サーバはユーザエージェント経由でリソースオーナを認証し、リクエストパラメータのクライアントID、スコープ、リダイレクトURIを元に、自身に登録済みのクライアント情報と比較しパラメータの正当性確認を行う。

確認完了後、アクセス要求の許可/拒否をリソースオーナにたずねる。

|

(3)

|

リソースオーナはアクセス要求の許可/拒否を認可サーバに送信する。

リソースオーナがアクセスを許可した場合、認可サーバは、リクエストパラメータに含まれるリダイレクトURIを用いて、

ユーザエージェントをクライアントにリダイレクトさせる指示を出す。

その際、認可コードをリダイレクトURIのリクエストパラメータとして付与する。

|

(4)

|

ユーザエージェントは認可コードが付与されたリダイレクトURIにアクセスする。

クライアントの処理が完了するとリソースオーナにレスポンスを返却する。

|

(5)

|

クライアントはアクセストークンを要求するために、認可コードを認可サーバのトークンエンドポイントに送信する。

認可サーバのトークンエンドポイントはクライアントの認証と認可コードの正当性の検証を行い、正当である場合アクセストークンと任意でリフレッシュトークンを発行する。

リフレッシュトークンはアクセストークンが無効化された、または期限切れの際に新しいアクセストークンを発行するために使用される。

|

12.5.1.2.4.2. インプリシットグラント¶

インプリシットグラントのフローを以下に示す。

| 項番 | 説明 |

|---|---|

(1)

|

リソースオーナは、ユーザエージェントを介してクライアントが提供するリソースサーバの保護されたリソースが必要なページにアクセスする。

クライアントはリソースオーナから認可の取得とアクセストークンの発行を行うために、リソースオーナのユーザエージェントを認可サーバの認可エンドポイントにアクセスさせる。

このとき、クライアントは自身を識別するためのクライアントIDと、オプションとしてリソースに要求するスコープ、認可サーバが認可処理後にユーザエージェントを戻すリダイレクトURI、stateをリクエストパラメータに含める。

stateはユーザエージェントに紐付くランダムな値であり、一連のフローが同じユーザエージェントで実行されたことを保証するために利用される(CSRF対策)。

|

(2)

|

ユーザエージェントは、クライアントに指示された認可サーバの認可エンドポイントにアクセスする。

認可サーバはユーザエージェント経由でリソースオーナを認証し、リクエストパラメータのクライアントID、スコープ、リダイレクトURIを元に、自身に登録済みのクライアント情報と比較しパラメータの正当性確認を行う。

確認完了後、アクセス要求の許可/拒否をリソースオーナにたずねる。

|

(3)

|

リソースオーナはアクセス要求の許可/拒否を認可サーバに送信する。

リソースオーナがアクセスを許可した場合、認可サーバの認可エンドポイントはリクエストパラメータのリダイレクトURIを用いて

ユーザエージェントをクライアントリソースにリダイレクトさせる指示を出し、アクセストークンをリダイレクトURIのURLフラグメントに付与する。

ここで「クライアントリソース」とは、クライアントアプリケーションとは別にWebサーバ等にホストしておいた静的リソースを指す。

|

(4)

|

ユーザエージェントはリダイレクトの指示に従い、クライアントリソースにリクエストを送信する。

このとき、URLフラグメントの情報をローカルで保持し、リダイレクトの際にはURLフラグメントを送信しない。

クライアントリソースにアクセスすると、Webページ(通常は埋め込みスクリプトを含むHTMLドキュメント)が返却される。

ユーザエージェントはWebページに含まれるスクリプトを実行し、ローカルで保持していたURLフラグメントからアクセストークンを抽出する。

|

(5)

|

ユーザエージェントはアクセストークンをクライアントに渡す。

|

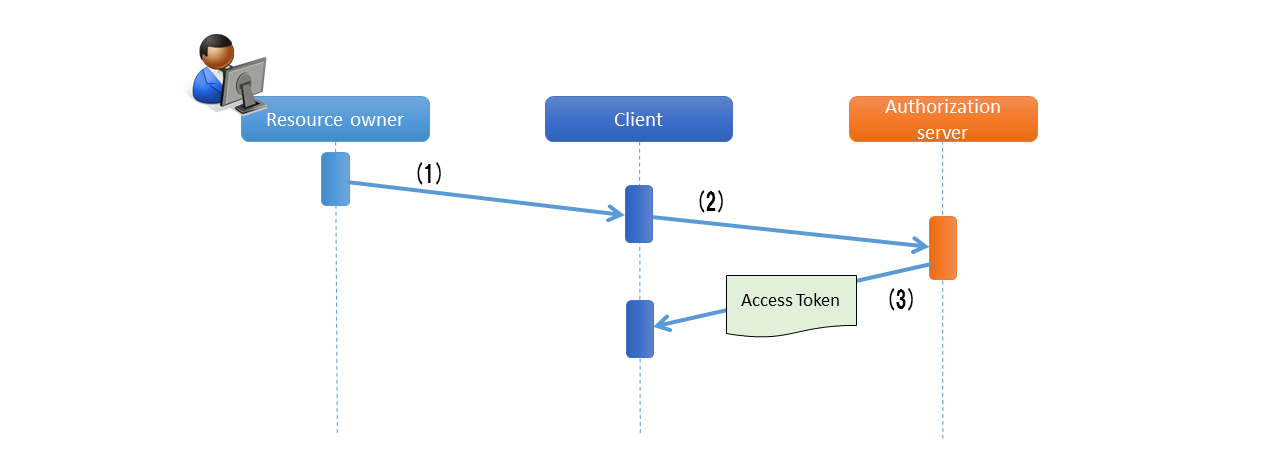

12.5.1.2.4.3. リソースオーナパスワードクレデンシャルグラント¶

リソースオーナパスワードクレデンシャルグラントのフローを以下に示す。

| 項番 | 説明 |

|---|---|

(1)

|

リソースオーナがクライアントにクレデンシャル(ユーザ名、パスワード)を提供する。

|

(2)

|

クライアントはアクセストークンを要求するために、認可サーバのトークンエンドポイントにアクセスする。

このとき、クライアントはリソースオーナから指定されたクレデンシャルとリソースに要求するスコープをリクエストパラメータに含める。

|

(3)

|

認可サーバのトークンエンドポイントはクライアントを認証し、リソースオーナのクレデンシャルを検証する。正当である場合アクセストークンを発行する。

|

12.5.1.2.4.4. クライアントクレデンシャルグラント¶

クライアントクレデンシャルグラントのフローを以下に示す。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントはアクセストークンを要求するために、認可サーバのトークンエンドポイントにアクセスする。

このとき、クライアントはクライアント自身のクレデンシャルを含めてアクセストークンを要求する。

|

(2)

|

認可サーバのトークンエンドポイントはクライアントを認証し、認証に成功した場合アクセストークンを発行する。

|

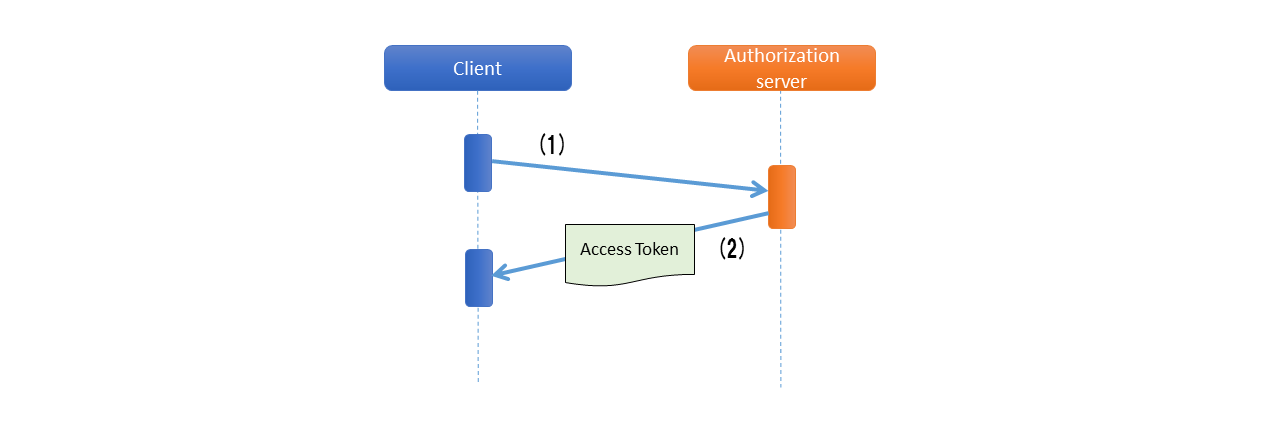

12.5.1.2.5. アクセストークンのライフサイクル¶

アクセストークンはクライアントが提示する認可グラントの正当性を認可サーバが確認することで発行される。 発行されたアクセストークンは、認可サーバのポリシーまたはリソースオーナの指示に基づいたスコープが与えられ、保護されたリソースに対するアクセス権を保持する。 アクセストークンは発行時に有効期限が設定され、有効期限切れとなると保護されたリソースに対するアクセス権を失効される。

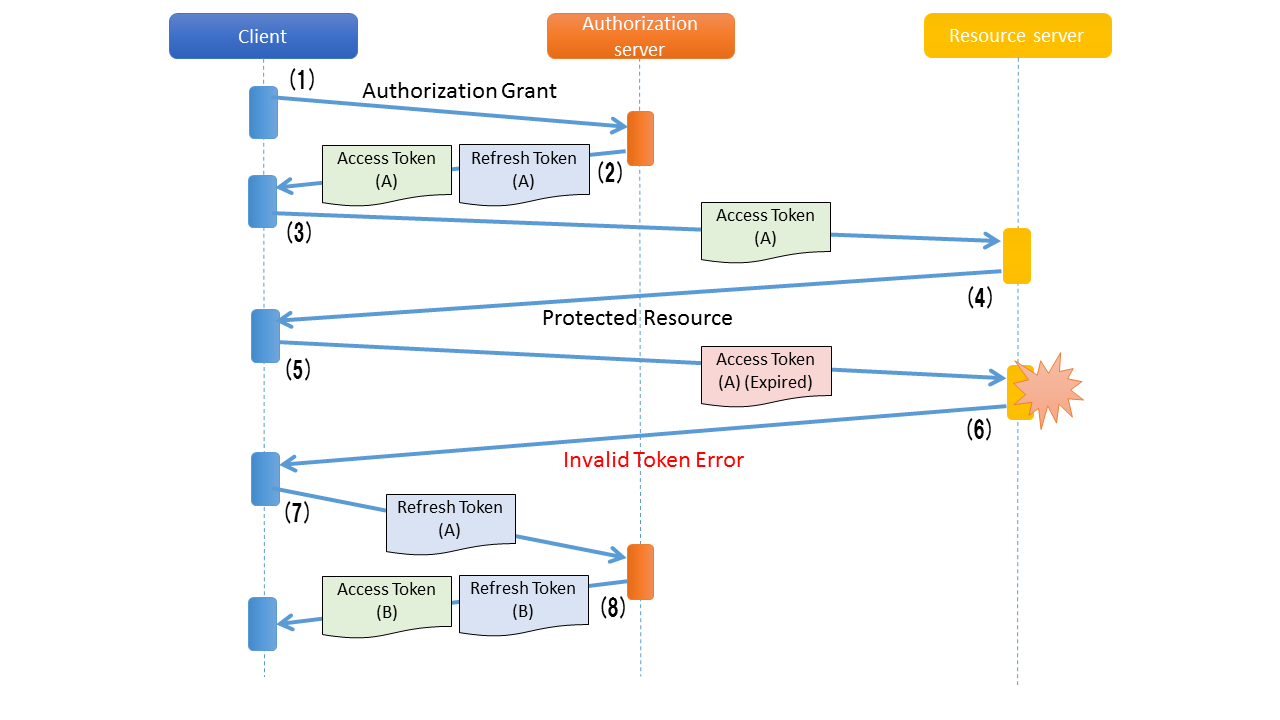

アクセストークンの発行から失効までの流れは以下のようになる。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントが認可グラントを提示し、アクセストークンを要求する。

|

(2)

|

認可サーバはクライアントが提示した認可グラントを確認し、アクセストークンを発行する。

|

(3)

|

クライアントはアクセストークンを提示し、リソースサーバの保護されたリソースを要求する。

|

(4)

|

リソースサーバはクライアントが提示したアクセストークンの正当性を検証し、正当であればリソースサーバの保護されたリソースに対して処理を行う。

|

(5)

|

クライアントはアクセストークン(有効期限切れ)を提示し、リソースサーバの保護されたリソースを要求する。

|

(6)

|

リソースサーバはクライアントが提示したアクセストークンの正当性を検証し、アクセストークンの有効期限が切れている場合はエラーを返却する。

|

リフレッシュトークンによるアクセストークンの再発行の流れは以下のようになる。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントが認可グラントを提示し、アクセストークンを要求する。

|

(2)

|

認可サーバはクライアントが提示した認可グラントを確認し、アクセストークンとリフレッシュトークンを発行する。

|

(3)

|

クライアントはアクセストークンを提示し、リソースサーバの保護されたリソースを要求する。

|

(4)

|

リソースサーバはクライアントが提示したアクセストークンの正当性を検証し、正当であればリソースサーバの保護されたリソースに対して処理を行う。

|

(5)

|

クライアントはアクセストークン(有効期限切れ)を提示し、リソースサーバの保護されたリソースを要求する。

|

(6)

|

リソースサーバはクライアントが提示したアクセストークンの正当性を検証し、アクセストークンの有効期限が切れている場合はエラーを返却する。

|

(7)

|

リソースサーバよりアクセストークンの有効期限切れエラーが返却された場合、

クライアントはリフレッシュトークンを提示することで新しいアクセストークンを要求する。

|

(8)

|

認可サーバはクライアントが提示したリフレッシュトークンの正当性を検証し、正当であればアクセストークンとオプションでリフレッシュトークンを発行する。

|

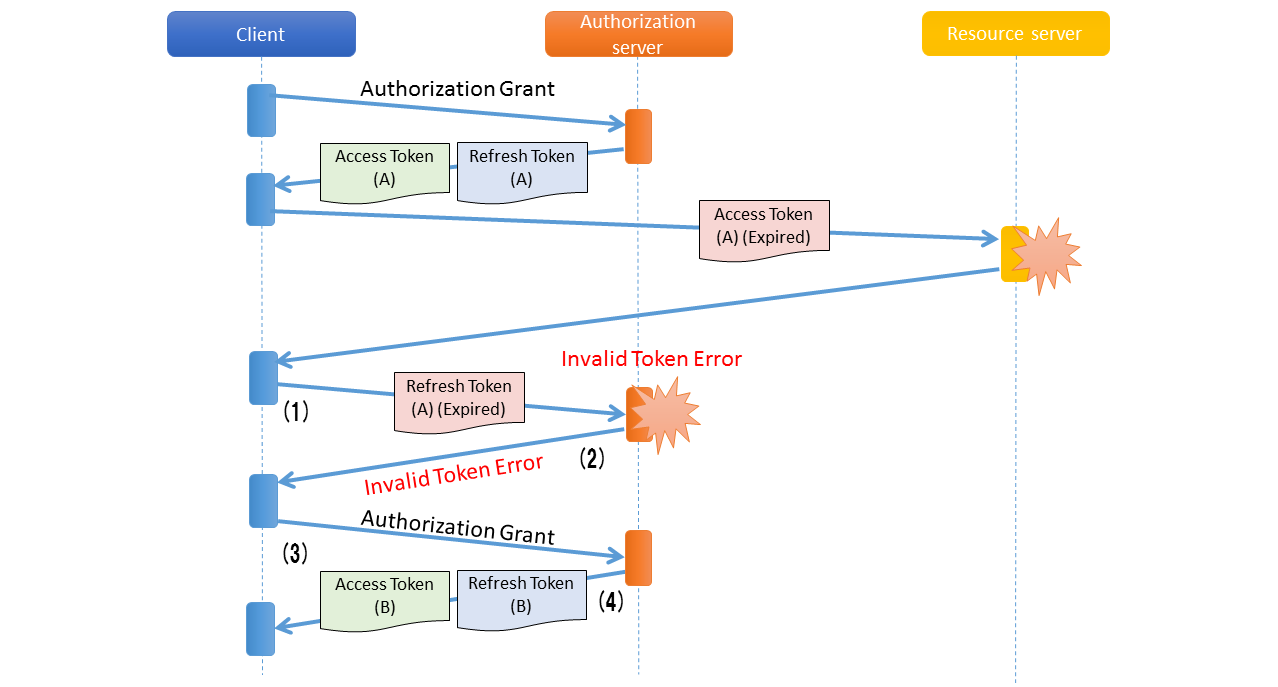

リフレッシュトークンの有効期限が期限切れとなった場合は認可サーバへ認可グラントの再提示を行う。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントが有効期限切れのアクセストークンを提示し、リソースサーバよりアクセストークンの有効期限切れエラーが返却された場合、

クライアントはリフレッシュトークン(有効期限切れ)を提示することで新しいアクセストークンを要求する。

|

(2)

|

認可サーバはクライアントが提示したリフレッシュトークンの正当性を検証し、リフレッシュトークンの有効期限が切れている場合はエラーを返却する。

|

(3)

|

認可サーバよりリフレッシュトークンの有効期限切れエラーが返却された場合、クライアントは認可グラントを再提示し、アクセストークンを要求する。

|

(4)

|

認可サーバはクライアントが提示した認可グラントを確認し、アクセストークンとリフレッシュトークンを発行する。

|

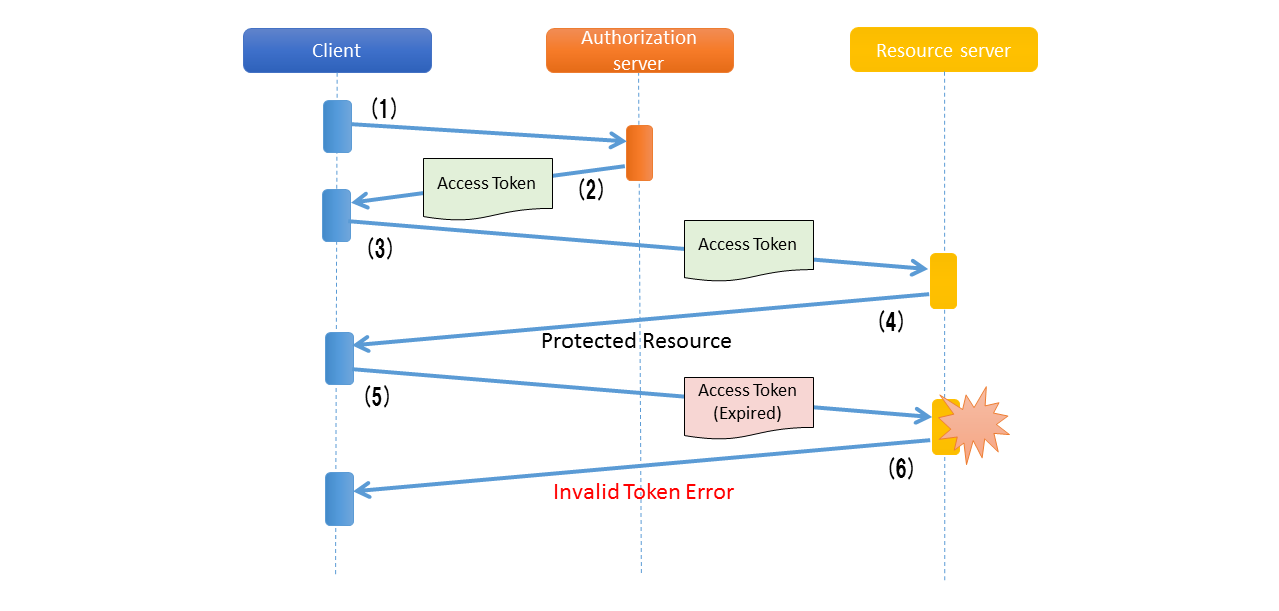

12.5.1.3. Spring Security OAuthのアーキテクチャ¶

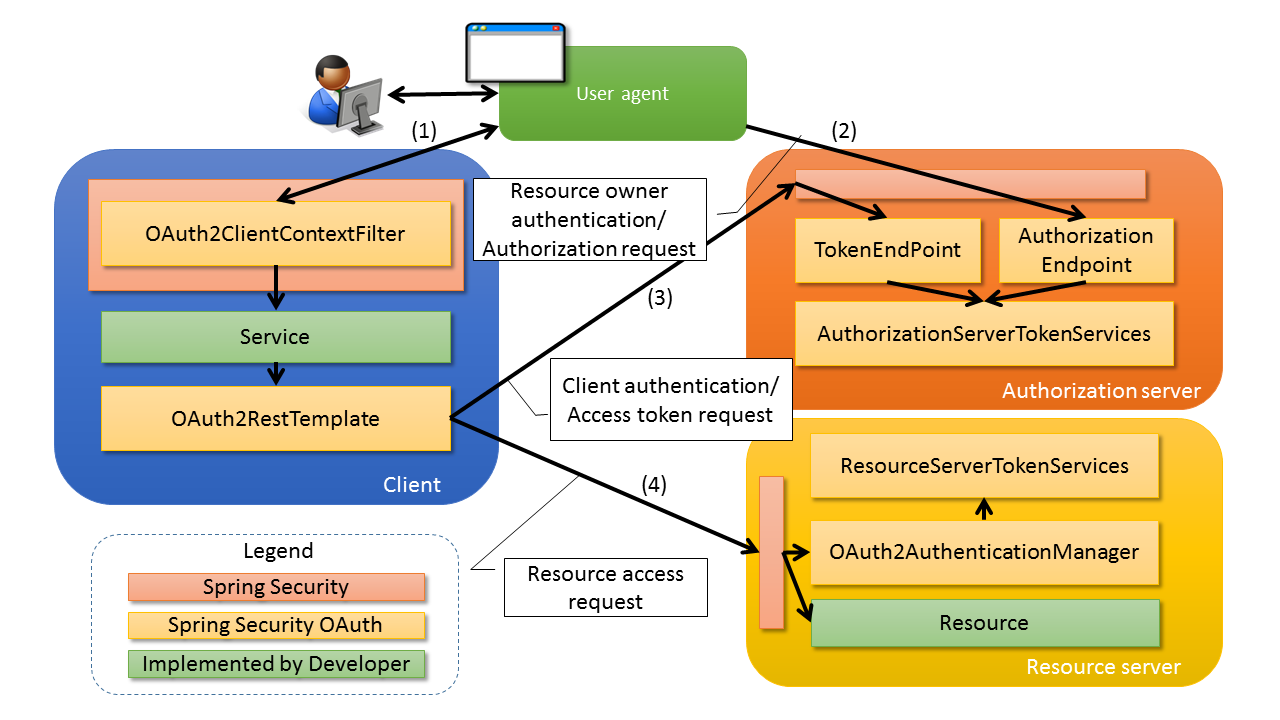

Spring Security OAuthは、OAuth 2.0で定義されているロールのうち、認可サーバ、リソースサーバ、クライアントの3つのロールをSpringアプリケーションとして構築する際に必要となる機能を提供するライブラリである。 Spring Security OAuthは、Spring Framework(Spring MVC)やSpring Securityが提供する機能と連携して動作する仕組みになっており、Spring Security OAuthが提供するデフォルト実装を適切にコンフィギュレーション(Bean定義)するだけで、認可サーバ、リソースサーバ、クライアントを構築することができる。 また、Spring FrameworkやSpring Securityと同様に数多くの拡張ポイントが用意されており、Spring Security OAuthが提供するデフォルト実装で実現できない要件を組み込むことができるようになっている。

なお、各ロール間のリクエストに対する認証・認可にはSpring Securityが提供する機能を利用するため、そちらの詳細は認証及び 認可を参照されたい。

Note

一般的に、OAuth 2.0では全てのアプリケーションを1つのプロバイダが提供するのではなく、プロバイダが認可サーバ、リソースサーバを提供し、それらと連携するクライアントのみを実装するようなケースも多くある。そういった場合に連携するアプリケーションがSpring Security OAuthを使用して実装されているとは限らない。 実装方法の解説では、Spring Security OAuth以外のアーキテクチャで実装されたアプリケーションと連携する方法についても、適宜Note等で補足していく。

連携するアプリケーションの仕様に応じて、適宜本ガイドラインで紹介していている実装方法をカスタマイズして利用されたい。

Spring Security OAuthを使用して認可サーバ、リソースサーバ、クライアントを構築した場合、以下のような流れで処理が行われる。

| 項番 | 説明 |

|---|---|

(1)

|

リソースオーナはユーザエージェントを介してクライアントへアクセスする。

クライアントはサービスより

org.springframework.security.oauth2.client.OAuth2RestTemplateの呼び出しを行う。認可エンドポイントにアクセスする認可グラントの場合、ユーザエージェントへ認可サーバの認可エンドポイントへリダイレクトさせるよう指示する。

|

(2)

|

ユーザエージェントは認可サーバの認可エンドポイント(

org.springframework.security.oauth2.provider.endpoint.AuthorizationEndpoint)へアクセスする。認可エンドポイントはリソースオーナへ認可を問い合わせる画面を表示した後に、リソースオーナからの

認可リクエストを受け取り認可コードまたはアクセストークンを発行する。

発行した認可コードまたはアクセストークンは、リダイレクトを使用してユーザエージェント経由でクライアントに渡される。

|

(3)

|

クライアントは

OAuth2RestTemplateを使用して認可サーバのトークンエンドポイント(org.springframework.security.oauth2.provider.endpoint.TokenEndpoint)へアクセスする。トークンエンドポイントは

org.springframework.security.oauth2.provider.token.AuthorizationServerTokenServicesを呼び出し、クライアントが提示した認可グラントの検証及びアクセストークンの発行を行う。発行したアクセストークンはクライアントへの応答として渡される。

|

(4)

|

クライアントは

OAuth2RestTemplateを使用し、認可サーバから取得したアクセストークンをリクエストヘッダに設定してリソースサーバにアクセスする。リソースサーバは

org.springframework.security.oauth2.provider.authentication.OAuth2AuthenticationManagerを呼び出し、org.springframework.security.oauth2.provider.token.ResourceServerTokenServicesを介してアクセストークンとアクセストークンに紐づく認証情報の検証を行う。アクセストークンの検証に成功した場合、クライアントからのリクエストに応じたリソースを返却する。

|

Note

前述のとおり、OAuth 2.0では各エンドポイントにおいてHTTPS通信の使用を前提としているが、HTTPS通信を使用するのがSSLアクセラレータやWebサーバまでの場合や、 ロードバランサを使用して複数のアプリケーションサーバに分散させる場合がある。 リソースオーナによって認可された後にクライアントに認可コードまたは、アクセストークンを連携するためのリダイレクトURIを組み立てる際に、 SSLアクセラレータやWebサーバ、ロードバランサを指し示すリダイレクトURIを組み立てる必要がある。

Spring(Spring Security OAuth)では以下のいずれかのヘッダを使用してリダイレクト用のURLを組み立てる仕組みが提供されている。

- Forwardedヘッダ

- X-Forwarded-Hostヘッダ、X-Forwarded-Portヘッダ、X-Forwarded-Protoヘッダ

SSLアクセラレータやWebサーバ、ロードバランサ側で上記ヘッダを付与するように設定し、Spring(Spring Security OAuth)が正しいリダイレクトURIを生成できるようにする必要がある。 これを行わない場合、認可コードグラントやインプリシットグラントにおいて行うリクエストパラメータ(リダイレクトURI)の検証に失敗する可能性がある。

Tip

Spring Security OAuthが提供するエンドポイントはSpring MVCの機能を拡張して実現している。Spring Security OAuthが提供するエンドポイントには@FrameworkEndpointアノテーションがクラスに設定されている。

これは@Controllerアノテーションで開発者がコンポーネントとして登録したクラスと競合させないためである。

また、@FrameworkEndpointアノテーションでコンポーネントとして登録されたエンドポイントは、RequestMappingHandlerMappingの拡張クラスであるorg.springframework.security.oauth2.provider.endpoint.FrameworkEndpointHandlerMappingがエンドポイントの@RequestMappingアノテーションを読み取り、URLと合致する@FrameworkEndpointのメソッドを、ハンドラメソッドとして扱っている。

12.5.1.3.1. 認可サーバ¶

認可サーバでは、リソースオーナの認証、リソースオーナからの認可の取得、およびアクセストークンの発行を行う機能を提供する。 一部のグラントタイプでは、アクセストークンを発行するためにリソースオーナに認可を問い合わせる必要があるため、 リソースオーナの認証と、リソースオーナからの認可の取得を行う機能についても提供している。

認可サーバはクライアント情報(どのクライアントに、どのリソースに対するどのスコープの認可を与えるかの情報) に基づいて、リソースにどのスコープでのアクセスを認可するかや、アクセストークンを発行してよいかの検証を行う。

なお、クライアント情報は事前に認可サーバに登録しておく必要があるが、 OAuth 2.0の仕様では認可サーバを利用するクライアント情報の登録手順について定められておらず、 Spring Security OAuthにおいてもクライアント情報の登録手続きの機能は提供されていない。 そのため、アプリケーションでクライアント情報を登録するためのインターフェイスを提供したい場合には、独自に実装する必要がある。

12.5.1.3.1.1. クライアントの認証¶

後述する各エンドポイントでは、認可サーバが管理するクライアント情報に基づき、リクエストに含まれるクライアントの認証を行う機能を提供している。

12.5.1.3.1.2. リソースオーナの認証¶

後述するリソースオーナからの認可の取得を行う場合、認可サーバはリソースオーナの認証も行う必要がある。この機能はSpring Securityが提供している認証機能を使用して実現する。

詳細については 認証を参照のこと。

12.5.1.3.1.3. リソースオーナからの認可の取得¶

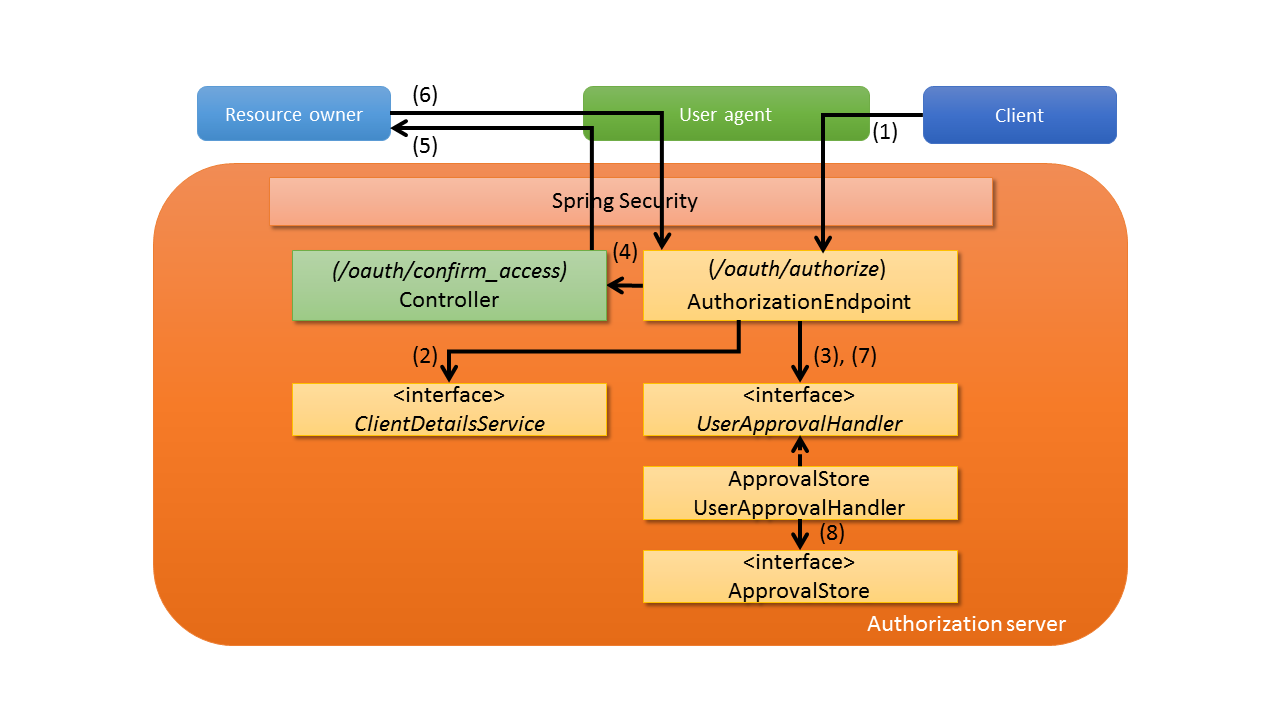

Spring Security OAuthは、認可エンドポイント(AuthorizationEndpoint)をSpring MVCの機能を利用して提供している。

クライアントは認可リクエスト送信時に利用したいスコープを指定し、リソースオーナが指定されたスコープを認可するか、 認可サーバに事前に登録されている、クライアントに割り当てられたスコープと一致する場合に、認可サーバでクライアントに対してそのスコープを認可する。 クライアントに対して認可を行う際には 認可の節で説明しているSpring Securityのロールによる認可も併用することができる。

以下に認可エンドポイントアクセス時のフローを示す。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントからの指示により、ユーザエージェントが認可サーバの認可エンドポイント(

/oauth/authorize)に

アクセスすることで認可サーバの処理が実行される。 |

(2)

|

アクセス先のURL(

/oauth/authorize)を処理するAuthorizationEndpointでは、

org.springframework.security.oauth2.provider.ClientDetailsServiceのメソッドを呼び出し、事前に登録されているクライアント情報を取得後、リクエストパラメータを検証する。 |

(3)

|

org.springframework.security.oauth2.provider.approval.UserApprovalHandlerのメソッドを呼び出し、クライアントへスコープに対する認可が登録されているかチェックする。 |

(4)

|

認可が未登録である場合、

UserApprovalHandlerよりリソースオーナに認可を問い合わせる画面(認可画面)の要素を取得し、

認可画面を表示させるURL(/oauth/confirm_access)へフォワードさせる。このとき、問い合わせの対象となるスコープはリクエストパラメータと事前に登録されているクライント情報の積をとり、

Spring MVCの

@SessionAttributesを利用して連携される。 |

(5)

|

フォワード先のURL(

/oauth/confirm_access)を処理するコントローラでは、

ユーザエージェント経由でリソースオーナに認可画面を表示させる。 |

(6)

|

リソースオーナの画面操作により認可が行われた場合、再度認可エンドポイント(

/oauth/authorize)にアクセスが行われる。このとき、リクエストパラメータとして

user_oauth_approvalが付与される。 |

(7)

|

AuthorizationEndpointではuser_oauth_approvalパラメータを付与しアクセスされた場合、UserApprovalHandlerの

メソッドを呼び出し認可情報を登録する。 |

(8)

|

UserApprovalHandlerの実装であるorg.springframework.security.oauth2.provider.approval.ApprovalStoreUserApprovalHandlerではorg.springframework.security.oauth2.provider.approval.ApprovalStoreにより認可の状態を管理する。リソースオーナにより認可が行われた場合、

ApprovalStoreのメソッドを呼び出し、指定された情報を登録する。 |

Note

問い合わせの対象となるスコープは前述のとおり、認可サーバに事前に登録されているスコープと、クライアントが認可リクエスト時にリクエストパラメータで指定したスコープの積となる。 例として、認可サーバでREADとCREATEとDELETEのスコープが割り当てられているクライアントに対して、READとCREATEのスコープをリクエストパラメータで指定した場合は(READ,CREATE,DELETE)と(READ,CREATE)の積である、スコープREAD,CREATEが割り当てられる。 認可サーバでクライアントに割り当てられていないスコープをリクエストパラメータで指定した場合はエラーとなり、アクセスが拒否される。

12.5.1.3.1.3.1. 不正クライアントエラー¶

RFC 6749の4.1.2.1. Error Responseにあるとおり、 リクエストパラメータの検証でリダイレクトURIもしくはクライアントIDの正当性が確認できない場合、不正なクライアントであるとみなす。 この場合、ユーザエージェントを不正なクライアントへリダイレクトさせず、ユーザエージェントを認可サーバが提供するエラー画面へと遷移させることで、リソースオーナに不正なクライアントであることを通知する。 本ガイドラインでは、上記エラーを不正クライアントエラーと呼ぶこととする。

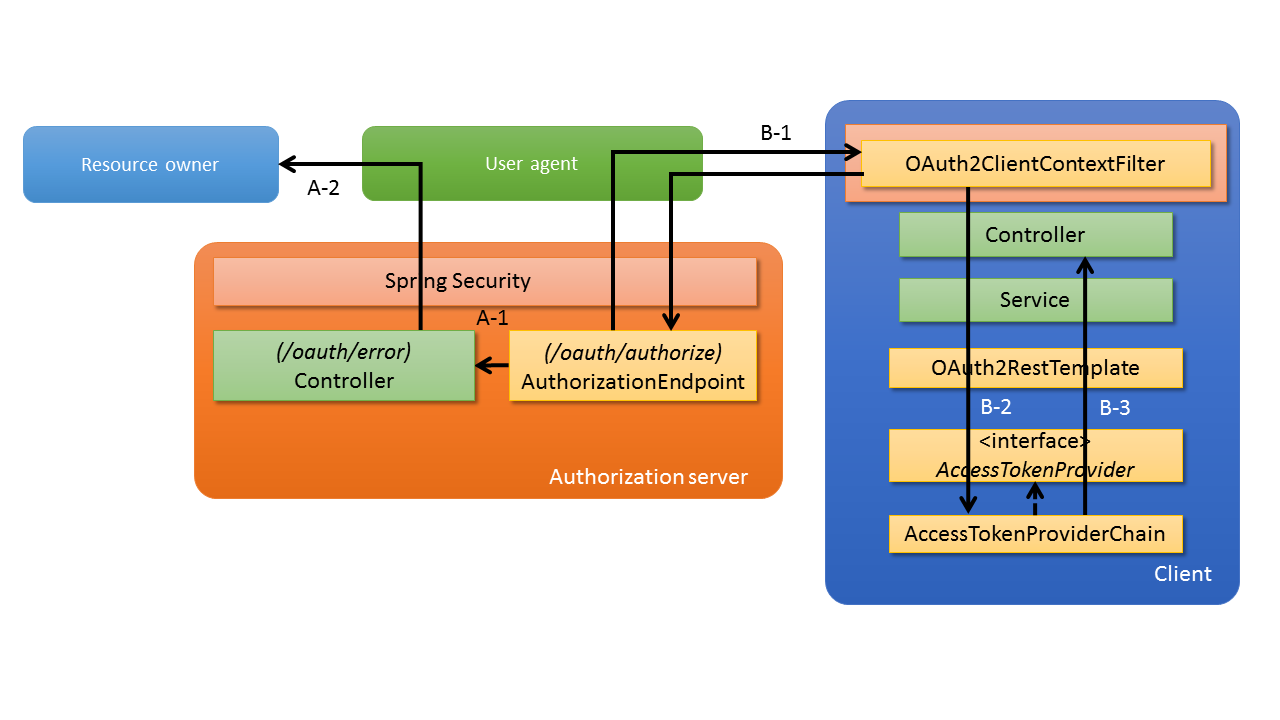

認可エンドポイントで不正クライアントエラーが発生した場合、クライアントにエラー通知を行わず認可サーバのエラー画面へ遷移する。 認可エンドポイントで不正クライアントエラー以外のエラーが発生した場合、認可サーバからクライアントへのリダイレクトによりエラー通知が行われる。 認可エンドポイントでエラーが発生した場合のフローを以下に示す。

| 項番 | 説明 |

|---|---|

A-1

|

不正クライアントエラーが発生した場合、エラー画面を表示させるURL(

/oauth/error)へフォワードさせる。 |

A-2

|

フォワード先のURL(

/oauth/error)を処理するコントローラでは、 ユーザエージェント経由でリソースオーナにエラー画面を表示させる。 |

| 項番 | 説明 |

|---|---|

B-1

|

不正クライアントエラー以外のエラーが発生した場合、認可サーバからクライアントへのリダイレクトによりエラー通知が行われる。

リダイレクトURIにリクエストパラメータとしてエラー情報が付与される。

|

B-2

|

OAuth2RestTemplateを経由してorg.springframework.security.oauth2.client.token.AccessTokenProviderChainにエラー情報が渡される。 |

B-3

|

渡されたエラー情報を例外に復元して、例外としてスローする。

|

12.5.1.3.1.4. アクセストークンの発行¶

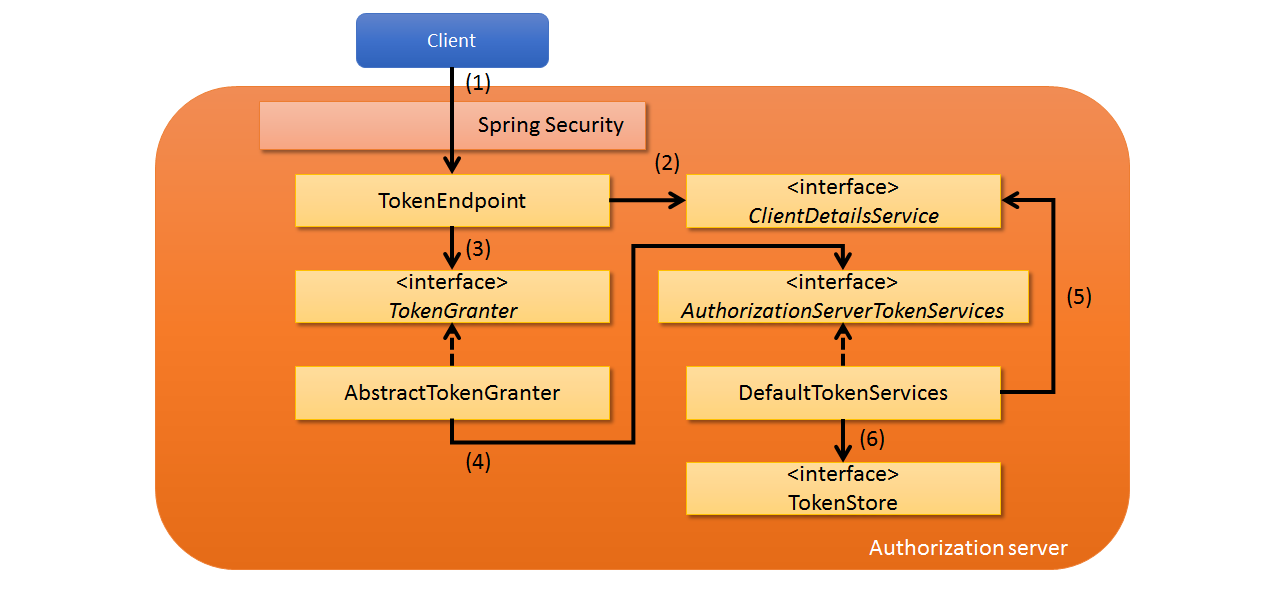

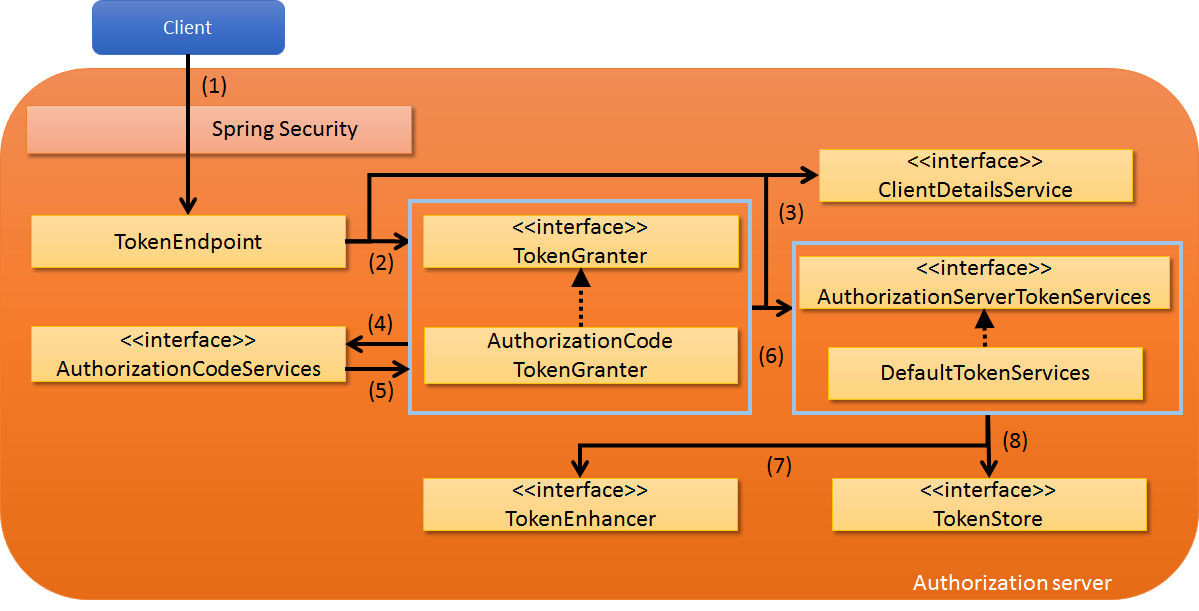

Spring Security OAuthは、トークンエンドポイント(TokenEndpoint)をSpring MVCの機能を利用して提供している。

トークンエンドポイントはアクセストークンの発行をAuthorizationServerTokenServicesのデフォルト実装であるorg.springframework.security.oauth2.provider.token.DefaultTokenServicesによって行っている。

アクセストークンの発行の際には、ClientDetailsServiceを介して認可サーバに登録済みのクライアント情報を取得し、アクセストークン発行の可否の検証に使用している。

以下にトークンエンドポイントアクセス時のフローを示す。

| 項番 | 説明 |

|---|---|

(1)

|

クライアントが認可サーバのトークンエンドポイント(

/oauth/token)にアクセスすることでトークンエンドポイントの処理が実行される。 |

(2)

|

ClientDetailsServiceのメソッドを呼び出し、事前に登録されているクライアント情報を取得後、リクエストパラメータのスコープがクライアントに登録済みのものかチェックする。 |

(3)

|

スコープが登録済みのものであった場合、

org.springframework.security.oauth2.provider.TokenGranterのメソッドを呼び出し、アクセストークンを発行する。 |

(4)

|

TokenGranterの実装であるorg.springframework.security.oauth2.provider.token.AbstractTokenGranterではAuthorizationServerTokenServicesのアクセストークンを発行するメソッドを呼び出す。AbstractTokenGranterはグラントタイプ別に実装されているTokenGranterの基底クラスであり、実際の処理は各クラスに委譲される。 |

(5)

|

AuthorizationServerTokenServicesの実装であるDefaultTokenServicesでClientDetailsServiceのメソッドを呼び出し、発行するアクセストークンに設定する有効期限、リフレッシュトークン発行の有無、有効な場合は有効期限を取得する。 |

(6)

|

DefaultTokenServicesでClientDetailsServiceから取得した情報を基にアクセストークンを発行する。発行したアクセストークンは、アクセストークンを管理する

org.springframework.security.oauth2.provider.token.TokenStoreのメソッドにて登録される。 |

12.5.1.3.2. リソースサーバ¶

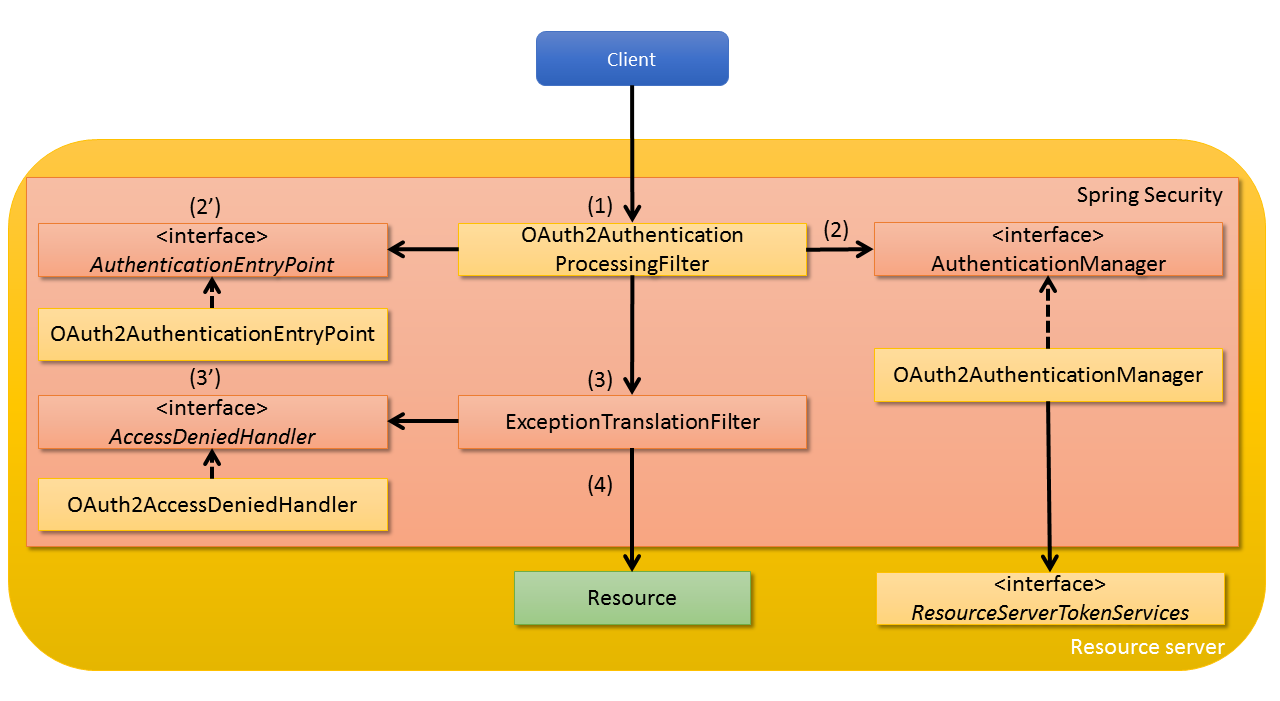

リソースサーバでは、アクセストークン自体の妥当性とアクセストークンが保持するスコープ内のリソースへのアクセスであることを検証する機能を提供する。

Spring Security OAuthでは、アクセストークンの検証機能を、Spring Securityの認証・認可の枠組みを利用して実現している。

具体的には、Authentication FilterにSpring Security OAuthが提供するorg.springframework.security.oauth2.provider.authentication.OAuth2AuthenticationProcessingFilterを、

認証処理にAuthenticationManagerの実装クラスであるOAuth2AuthenticationManagerを、

認証エラーの応答にAuthenticationEntryPointの実装クラスであるorg.springframework.security.oauth2.provider.error.OAuth2AuthenticationEntryPointをそれぞれ使用している。

Spring Securityの詳細については 認証を参照のこと。

以下にリソースサーバの構成を示す

| 項番 | 説明 |

|---|---|

(1)

|

初めにクライアントがリソースサーバにアクセスすると

OAuth2AuthenticationProcessingFilterの呼び出しが行われる。OAuth2AuthenticationProcessingFilterではリクエストよりアクセストークンを抽出する。 |

(2)

|

アクセストークンを抽出後、

AuthenticationManagerの実装であるOAuth2AuthenticationManagerにおいてResourceServerTokenServicesの

メソッドを呼び出しアクセストークンに紐づく認証情報を取得する。また、認証情報の取得時にアクセストークンを検証する。アクセストークンに紐づく認証情報の取得方法は、認可サーバに対してHTTPによる問い合わせを行うほか、認可サーバと

TokenStoreを共用して取得を行うなどの方法がある。どのようにして認証情報の取得を行うかについては

ResourceServerTokenServicesの実装クラスに依存する。 |

(2’)

|

OAuth2AuthenticationProcessingFilterにて認証エラーが発生した場合、AuthenticationEntryPointの実装であるOAuth2AuthenticationEntryPointに処理を委譲し、エラー応答を行う。 |

(3)

|

OAuth2AuthenticationProcessingFilterの処理が完了した場合、次のSecurity Filter(ExceptionTranslationFilter)の呼び出しが行われる。ExceptionTranslationFilterの詳細については 認可エラー時のレスポンスを参照のこと。 |

(3’)

|

ExceptionTranslationFilterにて例外をキャッチした場合、AccessDeniedHandlerの実装である、org.springframework.security.oauth2.provider.error.OAuth2AccessDeniedHandlerに処理を委譲し、エラー応答を行う。 |

(4)

|

リクエストの認証・認可の検証に成功した場合、クライアントからのリクエストに応じたリソースを返却する。

|

12.5.1.3.3. クライアント¶

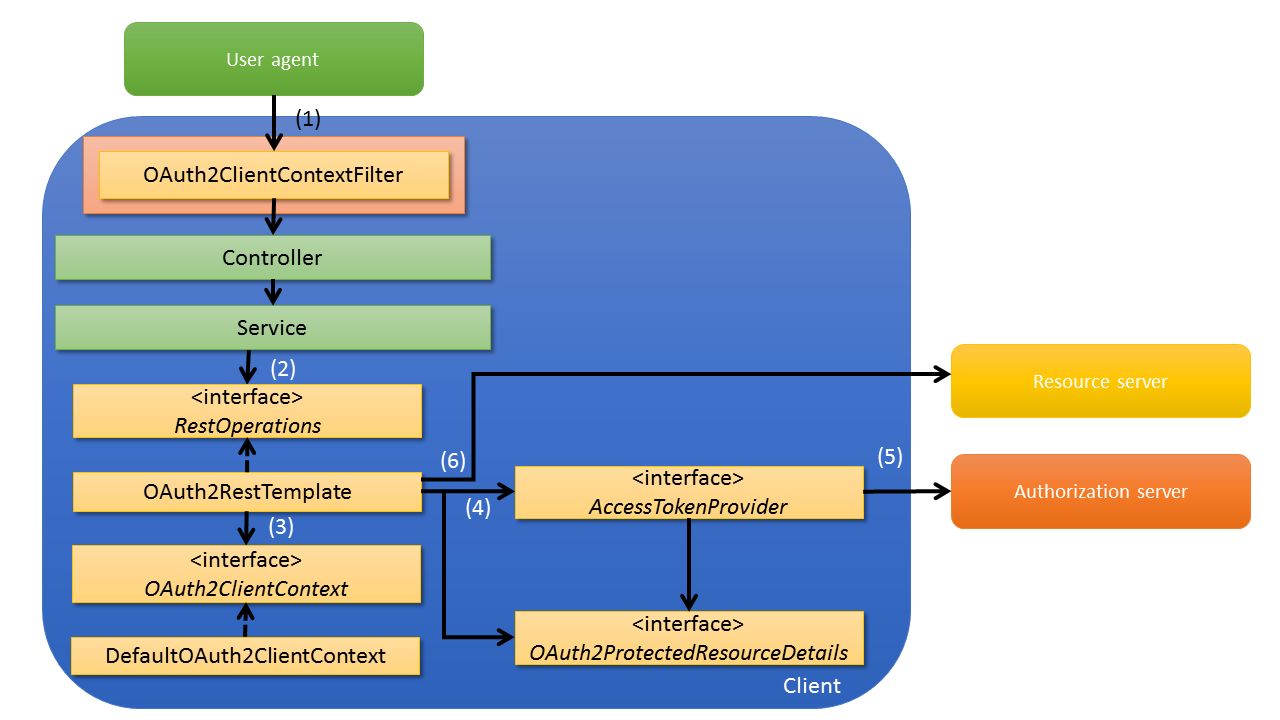

クライアントでは、リソースオーナからの認可を取得するために認可サーバへ誘導(リダイレクト)する機能と、アクセストークンを取得してリソースサーバへアクセスする機能を提供する。

Spring Security OAuthは、アクセストークンを取得してリソースサーバへアクセスするために利用するOAuth2RestTemplateやorg.springframework.security.oauth2.client.filter.OAuth2ClientContextFilterを提供している。

OAuth2RestTemplateはRestTemplateを拡張しOAuth 2.0向けの機能を追加したクラスで、リフレッシュトークンを使用してアクセストークンを再取得する仕組みや、アクセストークンを取得する際にリソースオーナから認可が必要な場合に例外(org.springframework.security.oauth2.client.resource.UserRedirectRequiredException)をスローする仕組みを備えている。

なお、OAuth2ClientContextFilterをサーブレットフィルタに登録することで、OAuth2RestTemplateで発生したUserRedirectRequiredExceptionをハンドリングして認可サーバへ誘導(リダイレクト)することが可能となる。

また、OAuth2RestTemplateではorg.springframework.security.oauth2.client.resource.OAuth2ProtectedResourceDetailsにて指定されたグラントタイプに沿って認可サーバより取得したアクセストークンをorg.springframework.security.oauth2.client.OAuth2ClientContextの実装であるorg.springframework.security.oauth2.client.DefaultOAuth2ClientContextに保持する。

DefaultOAuth2ClientContextはデフォルトではセッションスコープのBeanとして定義され、複数のリクエスト間でアクセストークンを共有をすることが可能となる。

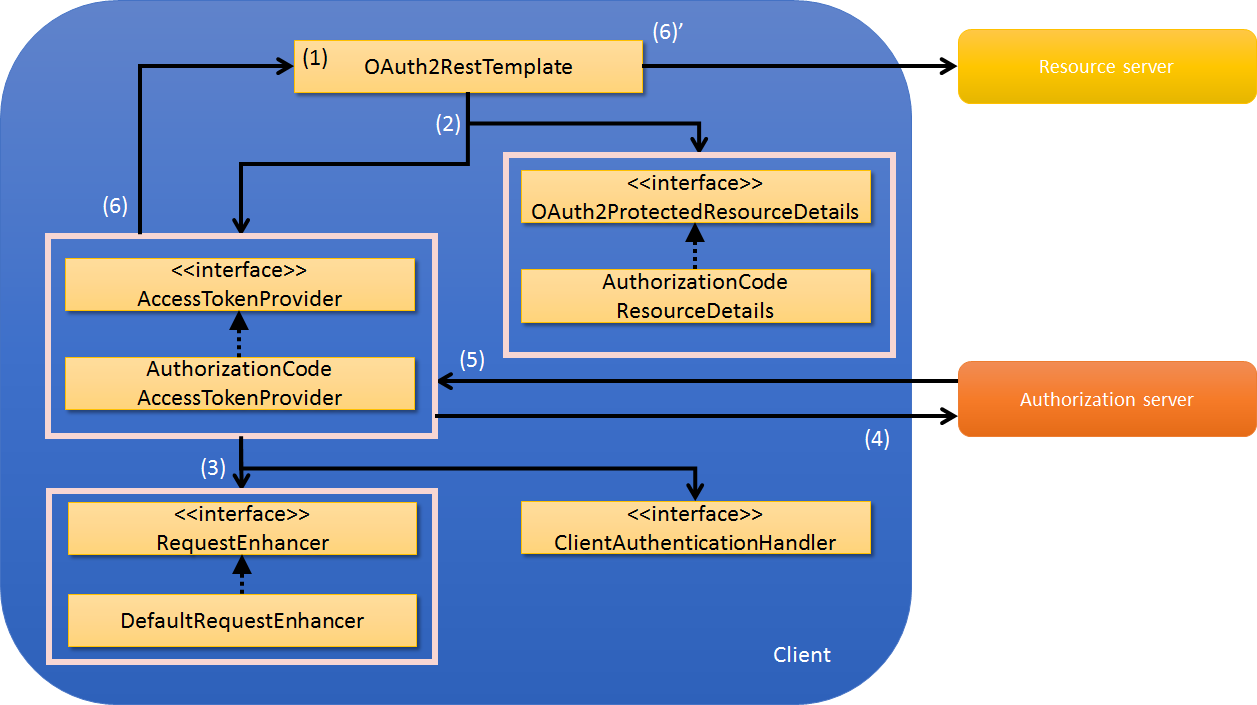

以下に、クライアント機能としてOAuth2RestTemplateを使用した場合の構成を示す。

| 項番 | 説明 |

|---|---|

(1)

|

ユーザエージェントがクライアントの

Serviceの呼び出しが行われるようControllerへアクセスする。リソースサーバへのアクセスを伴うアクセスに対しては、(5)で発生する可能性がある

UserRedirectRequiredExceptionを捕捉するためのサーブレットフィルタ(OAuth2ClientContextFilter)を適用する。このサーブレットフィルタを適用することで、

UserRedirectRequiredExceptionが発生した際に、ユーザエージェントを認可サーバの認可エンドポイントへアクセスさせることができる。 |

(2)

|

ServiceよりOAuth2RestTemplateの呼び出しを行う。 |

(3)

|

OAuth2ClientContextに保持しているアクセストークンを取得する。有効なアクセストークンを取得できた場合は、(6)の処理に移る。

|

(4)

|

初回アクセス時などでアクセストークンを保持していなかった場合、または有効期限が超過していた場合、

org.springframework.security.oauth2.client.token.AccessTokenProviderを呼び出しアクセストークンの取得を行う。 |

(5)

|

AccessTokenProviderでは、リソースの詳細情報としてOAuth2ProtectedResourceDetailsに定義しているグラントタイプに応じてアクセストークンの取得を行う。認可コードグラント向けの実装である

org.springframework.security.oauth2.client.token.grant.code.AuthorizationCodeAccessTokenProviderでは、認可コードの取得が完了していない場合、UserRedirectRequiredExceptionをスローする。 |

(6)

|

(3)または(5)で取得したアクセストークンを指定して、リソースサーバへのアクセスを行う。

アクセス時にアクセストークンの有効期限切れ(

org.springframework.security.oauth2.client.http.AccessTokenRequiredException)などの例外が発生した場合、保持しているアクセストークンを初期化した後、再度(4)以降の処理を行う。 |

Note

インプリシットグラントは一般的にJavaScriptなどで実装されたクライアントで採用されるため、本ガイドラインでもJavaScriptを用いて実装を行う方法を紹介する。

12.5.2. How to use¶

Spring Security OAuthを使用するために必要となるBean定義例や実装方法について説明する。

12.5.2.1. How to Useの構成¶

「認可グラント」で示したとおり、OAuth 2.0ではグラントタイプにより認可サーバ、クライアント間のフローが異なる。 そのため、アプリケーションがサポートするグラントタイプに沿った実装を行う必要がある。

本ガイドラインでは、グラントタイプごとに認可サーバ、リソースサーバ、クライアントの実装方法の解説を行う。

- 利用するグラントタイプに応じた読み進め方

- グラントタイプごとの実装方法については、まずは認可コードグラントで一通りの実装方法を解説し、その他のグラントタイプでは認可コードグラントからの変更点を解説する形式としている。 どのグラントタイプを利用する場合も、必ず認可コードグラントでの解説を一読した上で、利用するグラントタイプの解説を読み進められたい。

- 作成するアプリケーションに応じた読み進め方

- 認可サーバ、リソースサーバとクライアントの実装は独立しており、すべてのアプリケーションの実装方法を理解する必要はない。 いずれかのみ実装したい場合は、実装したいアプリケーションの解説のみ読み進められたい。

12.5.2.2. Spring Security OAuthのセットアップ¶

Spring Security OAuthが提供している機能を使用するために、Spring Security OAuthを依存ライブラリとして追加する。

<!-- (1) -->

<dependency>

<groupId>org.springframework.security.oauth</groupId>

<artifactId>spring-security-oauth2</artifactId>

<version>2.5.1.RELEASE</version>

</dependency>

| 項番 | 説明 |

|---|---|

(1)

|

Spring Security OAuthを使用するプロジェクトの

pom.xml に、Spring Security OAuthを依存ライブラリとして追加する。リソースサーバ、認可サーバ、クライアントを別プロジェクトとして作成する場合、それぞれについて記述を追加すること。

|

Note

Spring Security OAuthにおけるオープンリダイレクト脆弱性

Spring Security OAuth 2.3.4, 2.2.3, 2.1.3, 2.0.16以前では、 CVE-2019-3778で報告されているオープンリダイレクト脆弱性が存在した。

具体的には、認可コードグラントを利用した認可サーバにおいて、オープンリダイレクト脆弱性により認可コードが漏洩する危険性があった。

2.3.5, 2.2.4, 2.1.4, 2.0.17で修正されており、脆弱性の影響を受けない。

12.5.2.3. 認可コードグラントの実装¶

認可コードグラントを利用した認可サーバ、リソースサーバ、クライアントの実装方法について説明する。

12.5.2.3.1. 認可サーバの実装¶

認可サーバの実装方法について説明する。

認可サーバでは、「リソースオーナからの認可の取得」「アクセストークンの発行」を行うためのエンドポイントをSpring Security OAuthの機能を使用して提供する。 なお、上記のエンドポイントにアクセスする場合はリソースオーナまたはクライアントの認証が必要であり、本ガイドラインではSpring Securityの認証・認可の仕組みを使用して実現する。

12.5.2.3.1.1. 設定ファイルの作成(認可サーバ)¶

oauth2-auth.xmlを作成する。oauth2-auth.xmlでは、認可サーバの機能を提供するためのエンドポイントのBean定義およびそれらのエンドポイントに対するセキュリティ設定、認可サーバのサポートするグラントタイプの設定を行う。oauth2-auth.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:sec="http://www.springframework.org/schema/security"

xmlns:oauth2="http://www.springframework.org/schema/security/oauth2"

xsi:schemaLocation="http://www.springframework.org/schema/security

https://www.springframework.org/schema/security/spring-security.xsd

http://www.springframework.org/schema/security/oauth2

https://www.springframework.org/schema/security/spring-security-oauth2.xsd

http://www.springframework.org/schema/beans

https://www.springframework.org/schema/beans/spring-beans.xsd">

</beans>

次に、作成したoauth2-auth.xmlを読み込むようにweb.xmlに設定を記述する。

web.xml

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>

classpath*:META-INF/spring/applicationContext.xml

classpath*:META-INF/spring/oauth2-auth.xml <!-- (1) -->

classpath*:META-INF/spring/spring-security.xml

</param-value>

</context-param>

| 項番 | 説明 |

|---|---|

(1)

|

OAuth 2.0用のBean定義ファイルの指定を行う。

oauth2-auth.xmlで設定したアクセス制御の対象のURLがspring-security.xmlで設定したアクセス制御の対象のURLに含まれる場合を考慮し、spring-security.xmlより先に記述すること。 |

12.5.2.3.1.2. 認可サーバの定義¶

次に、認可サーバの定義を追加する。

oauth2-auth.xml

<oauth2:authorization-server> <!-- (1) -->

<oauth2:authorization-code /> <!-- (2) -->

<oauth2:refresh-token /> <!-- (3) -->

</oauth2:authorization-server>

| 項番 | 説明 |

|---|---|

(1)

|

<oauth2:authorization-server>タグを使用し、認可サーバの定義を行う。<oauth2:authorization-server>タグを使用することで、認可を行うための認可エンドポイントと、

アクセストークンを発行するためのトークンエンドポイントがコンポーネントとして登録される。各コンポーネントにアクセスするため、以下のパスが設定される。

|

(2)

|

<oauth2:authorization-code />タグを使用して、認可コードグラントをサポートする。 |

(3)

|

<oauth2:refresh-token />タグを使用して、リフレッシュトークンをサポートする。 |

Warning

<oauth2:authorization-code />タグと<oauth2:refresh-token />タグは上記の順番で設定する必要がある。

詳細は認可サーバで複数のグラントタイプをサポートする場合を参照されたい。

Note

<oauth2:authorization-server>タグを使用することで登録されるエンドポイント、およびフォワード先のパスは

それぞれカスタマイズすることが可能である。

詳細はエンドポイントのカスタマイズ、フォワード先のカスタマイズを参照されたい。

Note

上記の設定ファイルはclient-details-service-refパラメータの設定を行っていないため、IDEによっては文法誤りによるエラーが検知されることがある。

後述する設定を追加することでエラーは解消される。

Note

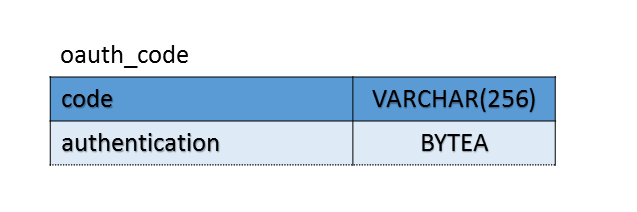

認可コードは、認可コードが発行されてからアクセストークンの発行までの短い期間しか使われないため、デフォルトではインメモリで管理される。 認可サーバが複数台構成の場合は、複数サーバ間で認可コードを共有するためにDBで管理する必要がある。 認可コードをDBで管理する場合は、主キーとなる認可コードを保持するカラムと、認証情報を保持するカラムによって構成された以下のようなテーブルを作成する。以下の例はPostgreSQLを使用した場合のDB定義である。

認可サーバの設定ファイルには、<oauth2:authorization-code />タグのauthorization-code-services-refに、認可コードをDB管理するorg.springframework.security.oauth2.provider.code.JdbcAuthorizationCodeServicesのBean名を指定する。

JdbcAuthorizationCodeServicesのコンストラクタには、認可コード格納用のテーブルに接続するためのデータソースを指定する。

認可コードをDBにて永続管理する場合の注意点についてはトランザクション制御を 必ず 参照のこと。

oauth2-auth.xml

<oauth2:authorization-server>

<oauth2:authorization-code authorization-code-services-ref="authorizationCodeServices"/>

<!-- omitted -->

</oauth2:authorization-server>

<bean id="authorizationCodeServices"

class="org.springframework.security.oauth2.provider.code.JdbcAuthorizationCodeServices">

<constructor-arg ref="dataSource"/>

</bean>

Warning

Java SE 11環境を利用する場合

Spring Security OAuthの認可エンドポイントはXML電文に対応するため、JAXBに依存したコンポーネントを登録している。

このため、JAXBがクラスパスにない場合、OAuth2AuthenticationEntryPointのBean生成で例外となりアプリケーションの起動ができなくなることに注意されたい。

Java SE 11でJAXBを利用するにはJAXBの削除を参照されたい。

12.5.2.3.1.3. クライアントの認証¶

エンドポイントに対してアクセスしてきたクライアントについては、登録済みのクライアントか確認するために認証を行う必要がある。 クライアントの認証は、クライアントよりパラメータで渡されたクライアントIDとパスワードを、認可サーバで保持しているクライアント情報をもとに検証することで行う。認証にはBasic認証を用いて行う。

Spring Security OAuthではクライアント情報を取得するためのインタフェースであるClientDetailsServiceの実装クラスを提供している。

また、クライアント情報を保持するためのクラスとしてorg.springframework.security.oauth2.provider.ClientDetailsインタフェースの実装クラスであるorg.springframework.security.oauth2.provider.client.BaseClientDetailsクラスを提供している。

BaseClientDetailsではクライアントIDやサポートするグラントタイプなどのOAuth 2.0を利用する上での基本的なパラメータを提供しており、BaseClientDetailsを拡張することで独自のパラメータを追加することも可能である。

ここではBaseClientDetailsの拡張とClientDetailsServiceの実装クラス作成を行い、独自パラメータとして クライアント名 を追加したクライアント情報をDBを用いて管理、および認証を行う場合の実装方法について説明する。

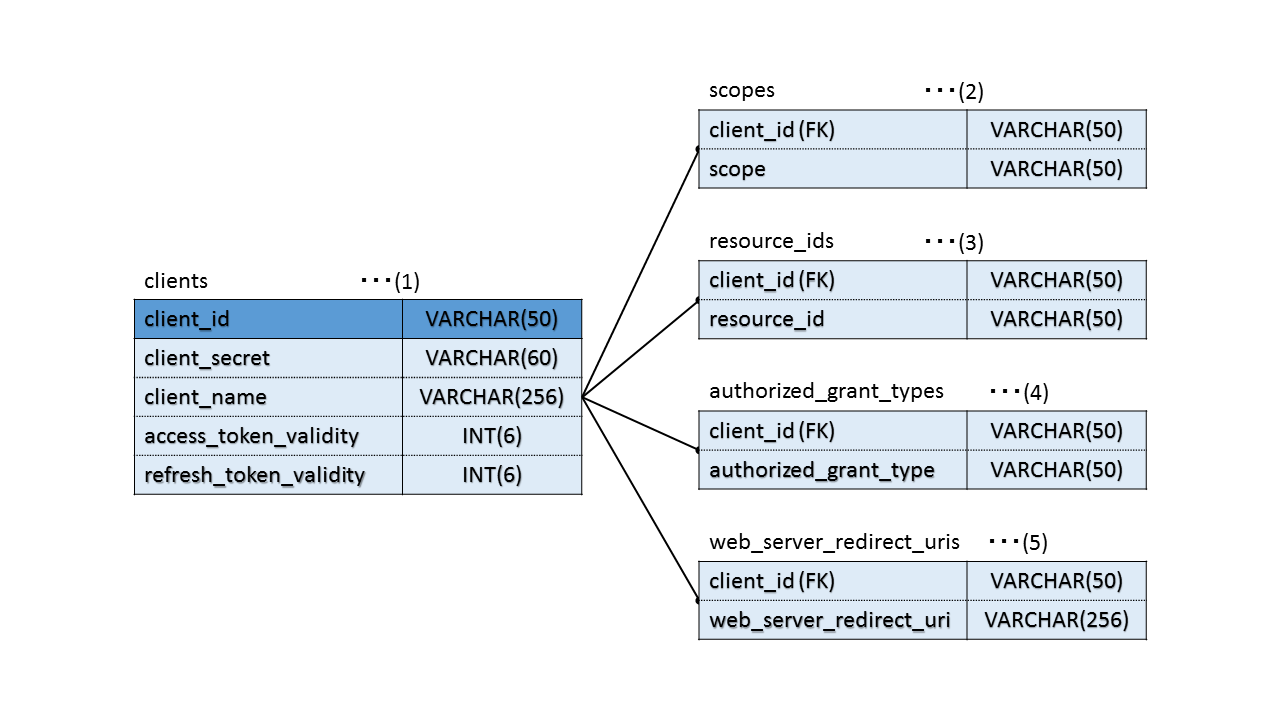

まず、以下のようなDBを作成する。

| 項番 | 説明 |

|---|---|

(1)

|

クライアント情報を保持するテーブル。client_idを主キーとする。

各カラムの役割は以下のとおりである。

|

(2)

|

スコープ情報を保持するテーブル。client_idを外部キーとし、クライアント情報と対応付けする。

scopeカラムに、クライアント認可に使用するスコープを保持する。クライアントがもつスコープの数だけレコードを登録する。

|

(3)

|

リソース情報を保持するテーブル。client_idを外部キーとし、クライアント情報と対応付けする。

resource_idカラムに、クライアントのアクセス可能なリソースかどうかを、リソースサーバが識別するために使用するリソースIDを保持する。

リソースサーバが保持するリソースに対して定義しているリソースIDがここで登録されているリソースIDに含まれる場合のみ、リソースへのアクセスを許可される。

クライアントがアクセス可能なリソースIDの数だけレコードを登録する。

リソースIDを一件も登録しなかった場合は、全てのリソースに対してアクセス可能となるため、登録しない場合は注意が必要である。

|

(4)

|

グラント情報を保持するテーブル。client_idを外部キーとし、クライアント情報と対応付けする。

authorized_grant_typeカラムに、クライアントの使用するグラントを保持する。

クライアントが利用するグラントの数だけレコードを登録する。

|

(5)

|

リダイレクトURI情報を保持するテーブル。client_idを外部キーとし、クライアント情報と対応付けする。

web_server_redirect_uriカラムに、リソースオーナによる認可後にユーザエージェントをリダイレクトさせるURIを保持する。

保持するリダイレクトURIは、クライアントが認可リクエスト時に申告するリダイレクトURIのホワイトリストチェックで使用される。

クライアントが申告する可能性のあるURIの数だけレコードを登録する。

Warning Spring Security OAuth 2.2.2 より、リダイレクトURIのホワイトリストチェックの仕様が変更された。Spring Security OAuth 2.2.1以前では、認可サーバに登録されたリダイレクトURIのパス配下であることを確認していたが、2.2.2ではパスと完全一致することを確認するようになった。これにより、認可サーバにリダイレクトするすべてのパスを指定しなければならなくなったことに注意されたい。 |

クライアント情報を保持するモデルを作成する。

Client.java

public class Client implements Serializable{

private String clientId; // (1)

private String clientSecret; // (2)

private String clientName; // (3)

private Integer accessTokenValidity; // (4)

private Integer refreshTokenValidity; // (5)

// Getters and Setters are omitted

}

| 項番 | 説明 |

|---|---|

(1)

|

クライアントを識別するクライアントIDを保持するフィールド。

|

(2)

|

クライアントの認証に使用するパスワードを保持するフィールド。

|

(3)

|

Spring Security OAuthでは提供されていない、クライアント名を保持する拡張フィールド。

拡張フィールドであるため必須ではない。

|

(4)

|

アクセストークンの有効期間[秒]を保持するフィールド。

|

(5)

|

リフレッシュトークンの有効期間[秒]を保持するフィールド。

|

Note

クライアント情報を操作するためのRepositoryクラスを作成する必要があるが、ここでは説明を割愛する。 具体的な実装方法についてはRepositoryの実装を参照されたい。

BaseClientDetailsクラスを継承させたクラスを作成することで、クライアントの詳細情報を簡単に拡張することができる。

OAuthClientDetails.java

public class OAuthClientDetails extends BaseClientDetails{

private Client client;

// Getter and Setter are omitted

}

org.springframework.security.oauth2.provider.ClientDetailsServiceは、認可処理で必要となるクライアント詳細情報をデータストアから取得するためのインタフェースである。

以下では、ClientDetailsServiceの実装クラスの作成について説明する。

OAuthClientDetailsService.java

@Service("clientDetailsService") // (1)

@Transactional

public class OAuthClientDetailsService implements ClientDetailsService {

@Inject

ClientRepository clientRepository;

@Override

public ClientDetails loadClientByClientId(String clientId)

throws ClientRegistrationException {

Client client = clientRepository.findClientByClientId(clientId); // (2)

if (client == null) { // (3)

throw new NoSuchClientException("No client with requested id: " + clientId);

}

// (4)

Set<String> clientScopes = clientRepository.findClientScopesByClientId(clientId);

Set<String> clientResources = clientRepository.findClientResourcesByClientId(clientId);

Set<String> clientGrants = clientRepository.findClientGrantsByClientId(clientId);

Set<String> clientRedirectUris = clientRepository.findClientRedirectUrisByClientId(clientId);

// (5)

OAuthClientDetails clientDetails = new OAuthClientDetails();

clientDetails.setClientId(client.getClientId());

clientDetails.setClientSecret(client.getClientSecret());

clientDetails.setAccessTokenValiditySeconds(client.getAccessTokenValidity());

clientDetails.setRefreshTokenValiditySeconds(client.getRefreshTokenValidity());

clientDetails.setResourceIds(clientResources);

clientDetails.setScope(clientScopes);

clientDetails.setAuthorizedGrantTypes(clientGrants);

clientDetails.setRegisteredRedirectUri(clientRedirectUris);

clientDetails.setClient(client);

return clientDetails;

}

}

| 項番 | 説明 |

|---|---|

(1)

|

Serviceとしてcomponent-scanの対象とするため、クラスレベルに

@Serviceアノテーションをつける。Bean名を

clientDetailsServiceとして指定する。 |

(2)

|

DBからクライアント情報を取得する。

|

(3)

|

クライアント情報が見つからない場合は、Spring Security OAuthの例外である

org.springframework.security.oauth2.provider.NoSuchClientExceptionを発生させる。なお、認可エンドポイントでもクライアント情報の取得のため本処理が呼び出されるが、

NoSuchClientExceptionが発生した場合は認可エンドポイントによってハンドリングされ、org.springframework.security.oauth2.common.exceptions.OAuth2Exceptionのサブクラスであるorg.springframework.security.oauth2.common.exceptions.BadClientCredentialsExceptionがスローされる。認可エンドポイントで

OAuth2Exceptionが発生した場合のハンドリング方法については認可リクエスト時のエラー画面のカスタマイズを参照されたい。 |

(4)

|

クライアントに紐付く情報を取得する。

複数回にわけてRepositoryの呼び出しを行うことにより処理性能が落ちるような場合は(2)で一括取得する。

|

(5)

|

取得した各種情報を

OAuthClientDetailsのフィールドに設定する。 |

oauth2-auth.xmlにクライアント認証に必要な設定を追記する。

oauth2-auth.xml

<oauth2:authorization-server

client-details-service-ref="clientDetailsService"> <!-- (1) -->

<oauth2:authorization-code />

<oauth2:refresh-token />

</oauth2:authorization-server>

<sec:http pattern="/oauth/*token*/**"

authentication-manager-ref="clientAuthenticationManager"> <!-- (2) -->

<sec:http-basic entry-point-ref="oauthAuthenticationEntryPoint" /> <!-- (3) -->

<sec:csrf disabled="true"/> <!-- (4) -->

<sec:intercept-url pattern="/**" access="isAuthenticated()"/> <!-- (5) -->

<sec:access-denied-handler ref="oauth2AccessDeniedHandler"/> <!-- (6) -->

</sec:http>

<sec:authentication-manager id="clientAuthenticationManager"> <!-- (7) -->

<sec:authentication-provider user-service-ref="clientDetailsUserService" /> <!-- (8) -->

</sec:authentication-manager>

<bean id="oauthAuthenticationEntryPoint" class="org.springframework.security.oauth2.provider.error.OAuth2AuthenticationEntryPoint">

<property name="typeName" value="Basic" /> <!-- (9) -->

<property name="realmName" value="Realm" /> <!-- (10) -->

</bean>

<bean id="oauth2AccessDeniedHandler" class="org.springframework.security.oauth2.provider.error.OAuth2AccessDeniedHandler" /> <!-- (11) -->

<bean id="clientDetailsUserService"

class="org.springframework.security.oauth2.provider.client.ClientDetailsUserDetailsService"> <!-- (12) -->

<constructor-arg ref="clientDetailsService" /> <!-- (13) -->

</bean>

| 項番 | 説明 |

|---|---|

(1)

|

client-details-service-ref属性にOAuthClientDetailsServiceのBeanを指定する。指定するBean名は、

ClientDetailsServiceの実装クラスで指定したBean名と合わせる必要がある。 |

(2)

|

アクセストークン操作に関するエンドポイントへのセキュリティ設定を行うために、エンドポイントとして

/oauth/*token*/配下をアクセス制御の対象として指定する。

Spring Security OAuthにより定義されているエンドポイント、およびそのデフォルト値は以下のとおりである。

authentication-manager-ref属性に(7)で定義しているクライアント認証用のAuthenticationManagerのBeanを指定する。 |

(3)

|

クライアント認証にBasic認証を適用する。

詳細についてはSpring Security Reference -Basic Authentication-を参照されたい。

|

(4)

|

/oauth/*token*/**へのアクセスに対してCSRF対策機能を無効化する。Spring Security OAuthでは、OAuth 2.0のCSRF対策として推奨されている、stateパラメータを使用したリクエストの正当性確認を採用している。

|

(5)

|

エンドポイント配下に対して、認証済みユーザのみがアクセスできる権限を付与する設定。

Webリソースに対してアクセスポリシーの指定方法については、認可を参照されたい。

|

(6)

|

access-denied-handlerにはOAuth2AccessDeniedHandlerのBeanを設定する。ここでは(11)で定義しているoauth2AccessDeniedHandlerのBeanを指定する。 |

(7)

|

クライアントを認証するための

AuthenticationManagerをBean定義する。リソースオーナの認証で使用する

AuthenticationManagerと別名のBean名を指定する必要がある。ここでは、

sec:authentication-managerを複数定義する必要があるため、それぞれにid属性を用いてBean名を付与する。一つのコンテキストに

sec:authentication-managerが一つしかない場合は、alias属性を用いてBean名を付与しても良い。リソースオーナの認証についてはリソースオーナの認証を参照されたい。

|

(8)

|

sec:authentication-providerのuser-service-ref属性に(12)で定義しているorg.springframework.security.oauth2.provider.client.ClientDetailsUserDetailsServiceのBeanを指定する。 |

(9)

|

クライアントの認証に失敗した場合に、レスポンスヘッダでクライアントに提示するクライアント認証の認証スキームを指定する。

|

(10)

|

クライアントの認証に失敗した場合に、レスポンスヘッダでクライアントに提示するクライアント認証のレルムを指定する。

クライアント認証のレルムをカスタマイズしたい場合に設定する。

指定しない場合はデフォルト値である

oauthが設定される。 |

(11)

|

Spring Security OAuthが提供するOAuth 2.0用の

AccessDeniedHandlerを定義する。OAuth2AccessDeniedHandlerは、認可エラー時に発生する例外をハンドリングしてエラー応答を行う。 |

(12)

|

UserDetailsServiceインタフェースの実装クラスであるClientDetailsUserDetailsServiceをBean定義する。リソースオーナの認証で使用する

UserDetailsServiceと別名のBean名を指定する必要がある。 |

(13)

|

コンストラクタの引数に、DBからクライアント情報を取得する

OAuthClientDetailsServiceのBeanを指定する。指定するBean名は、

ClientDetailsServiceの実装クラスで指定したBean名と合わせる必要がある。 |

12.5.2.3.1.4. リソースオーナの認証¶

アクセストークンの取得に認可コードグラントを用いる場合、ログイン画面を用意する等、なんらかの方法でリソースオーナを認証する必要がある。

Spring Securityの詳細については 認証及び 認可を参照されたい。

以下に認可エンドポイント、リソースオーナから認可を取得する際のフォワード先、認可エンドポイントで例外が発生した場合のフォワード先を含んだアクセスポリシーの定義例を示す。

spring-security.xml

<sec:http authentication-manager-ref="authenticationManager"> <!-- (1) -->

<sec:form-login login-page="/login"

authentication-failure-url="/login?error=true"

login-processing-url="/login" />

<sec:logout logout-url="/logout"

logout-success-url="/"

delete-cookies="JSESSIONID" />

<sec:access-denied-handler ref="accessDeniedHandler"/>

<sec:custom-filter ref="userIdMDCPutFilter" after="ANONYMOUS_FILTER"/>

<sec:session-management />

<sec:intercept-url pattern="/login/**" access="permitAll" />

<sec:intercept-url pattern="/oauth/**" access="isAuthenticated()" /> <!-- (2) -->

<!-- omitted -->

</sec:http>

<sec:authentication-manager id="authenticationManager"> <!-- (3) -->

<sec:authentication-provider

user-service-ref="userDetailsService">

<sec:password-encoder ref="passwordEncoder" />

</sec:authentication-provider>

</sec:authentication-manager>

<bean id="userDetailsService"

class="org.springframework.security.core.userdetails.jdbc.JdbcDaoImpl">

<property name="dataSource" ref="dataSource" />

</bean>

| 項番 | 説明 |

|---|---|

(1)

|

認可サーバにフォーム認証を適用し、

authentication-manager-ref属性に(3)で定義しているauthenticationManagerを指定する。oauth2-auth.xmlでもAuthenticationManagerを定義しているため、別名のBean名を指定する必要がある。 |

(2)

|

以下を含んだパス(

/oauth/)配下を認証済みユーザのみがアクセスできるよう指定する。

|

(3)

|

リソースオーナを認証するための

authenticationManagerをBean定義する。ここでは、

sec:authentication-managerを複数定義する必要があるため、それぞれにid属性を用いてBean名を付与する。一つのコンテキストに

sec:authentication-managerが一つしかない場合は、alias属性を用いてBean名を付与しても良い。 |

12.5.2.3.1.5. スコープごとの認可¶

リソースオーナからの認可の取得時に、要求されたスコープを一括で認可するのではなく、各スコープを個別に認可する場合の設定方法を説明する。

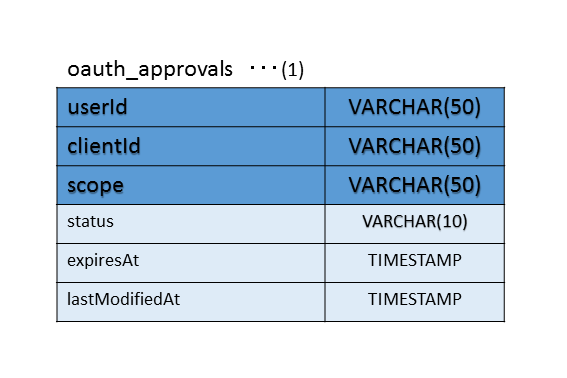

認可サーバを再起動した際に認可情報を失わないよう永続管理するために、また複数台の認可サーバで認可情報を共有するためには、認可情報をDBで管理する必要がある。 スコープごとに認可情報を格納するためのDBとして、以下のDBを作成する。以下の例ではPostgreSQLを使用した場合のDB定義を説明する。

| 項番 | 説明 |

|---|---|

(1)

|

認可情報を保持するテーブル。userId、clientId、scopeを主キーとする。

各カラムの役割は以下のとおりである。

|

リソースオーナからスコープ毎の認可を取得し、DBに保存して管理するための設定を行う。

実装例は以下のとおりである。

oauth2-auth.xml

<oauth2:authorization-server

client-details-service-ref="clientDetailsService"

user-approval-handler-ref="userApprovalHandler"> <!-- (1) -->

<!-- omitted -->

</oauth2:authorization-server>

<!-- omitted -->

<bean id="userApprovalHandler"

class="org.springframework.security.oauth2.provider.approval.ApprovalStoreUserApprovalHandler"> <!-- (2) -->

<property name="clientDetailsService" ref="clientDetailsService"/>

<property name="approvalStore" ref="approvalStore"/>

<property name="requestFactory" ref="requestFactory"/>

<property name="approvalExpiryInSeconds" value="3200" />

</bean>

<bean id="approvalStore"

class="org.springframework.security.oauth2.provider.approval.JdbcApprovalStore"> <!-- (3) -->

<constructor-arg ref="dataSource"/>

</bean>

<bean id="requestFactory"

class="org.springframework.security.oauth2.provider.request.DefaultOAuth2RequestFactory">

<constructor-arg ref="clientDetailsService"/>

</bean>

| 項番 | 説明 |

|---|---|

(1)

|

スコープの認可処理を行う

UserApprovalHandlerとして、user-approval-handler-refに(2)で定義しているApprovalStoreUserApprovalHandlerのBeanを指定する。 |

(2)

|

スコープの認可処理を行う

ApprovalStoreUserApprovalHandlerをBean定義する。リソースオーナの認可結果を管理する

approvalStoreプロパティには、(3)で定義しているorg.springframework.security.oauth2.provider.approval.JdbcApprovalStoreのBeanを指定する。スコープの認可処理に使用するクライアント情報の取得をする

clientDetailsServiceプロパティには、OAuthClientDetailsServiceのBeanを指定する。requestFactoryプロパティには、org.springframework.security.oauth2.provider.request.DefaultOAuth2RequestFactoryのBeanを指定する。requestFactoryプロパティに設定したBeanはApprovalStoreUserApprovalHandlerによって使用されないが、設定を行っていない場合はApprovalStoreUserApprovalHandlerのBean生成時にエラーとなるため、requestFactoryプロパティへの設定が必要である。認可情報の有効期間[秒]を指定する場合は、

approvalExpiryInSecondsプロパティに、有効期間[秒]を設定する。設定を行わない場合は、認可情報は認可から一ヶ月間有効となる。 |

(3)

|

認可情報をDBで管理する

JdbcApprovalStoreをBean定義する。コンストラクタには、認可情報格納用のテーブルに接続するためのデータソースを指定する。

データソースの設定方法については、データソースの設定を参照されたい。

Warning 認可情報をDBにて永続管理する場合の注意点についてはトランザクション制御を 必ず 参照のこと。 Note 認可情報を永続管理する必要がなく、DBではなくインメモリで管理したい場合は、 |

12.5.2.3.1.6. スコープ認可画面のカスタマイズ¶

スコープ認可画面をカスタマイズしたい場合、コントローラとJSPを作成することでカスタマイズできる。以下ではスコープ認可画面のカスタマイズした場合の例を説明する。

リソースオーナからの認可を取得するためにエンドポイントの呼び出しを行う場合、/oauth/confirm_accessにフォワードされる。

/oauth/confirm_accessをハンドリングするコントローラを作成する。

OAuth2ApprovalController.java

@Controller

public class OAuth2ApprovalController {

@RequestMapping("/oauth/confirm_access") // (1)

public String confirmAccess() {

// omitted

return "approval/oauthConfirm";

}

}

| 項番 | 説明 |

|---|---|

(1)

|

@RequestMappingアノテーションを使用して、/oauth/confirm_accessへのアクセスに対するメソッドとしてマッピングを行う。 |

次に、スコープ認可画面のJSPを作成する。

認可対象のスコープはscopesキーとして、リクエストパラメータはauthorizationRequestとしてModelに登録されているため、これを利用してスコープ認可画面を表示する。

oauthConfirm.jsp

<%@ taglib prefix="sec" uri="http://www.springframework.org/security/tags" %>

<body>

<div id="wrapper">

<h1>OAuth Approval</h1>

<p>Do you authorize ${f:h(authorizationRequest.clientId)} to access your protected resources?</p> <!-- (1) -->

<form id="confirmationForm" name="confirmationForm" action="${pageContext.request.contextPath}/oauth/authorize" method="post">

<c:forEach var="scope" items="${scopes}"> <!-- (2) -->

<li>

${f:h(scope.key)}

<input type="radio" name="${f:h(scope.key)}" id="${f:h(scope.key)}_approve" value="true"/><label for="${f:h(scope.key)}_approve">Approve</label>

<input type="radio" name="${f:h(scope.key)}" id="${f:h(scope.key)}_deny" value="false"/><label for="${f:h(scope.key)}_deny">Deny</label>

</li>

</c:forEach>

<input type="hidden" name="user_oauth_approval" value="true"/> <!-- (3) -->

<sec:csrfInput /> <!-- (4) -->

<label>

<input type="submit" id="authorize" value="Authorize"/>

</label>

</form>

</div>

</body>

| 項番 | 説明 |

|---|---|

(1)

|

クライアントIDを画面に表示させる。

authorizationRequestの型はorg.springframework.security.oauth2.provider.AuthorizationRequestであり、クライアントIDはauthorizationRequest.clientIdと指定することで出力される。 |

(2)

|

スコープ毎に認可可否を指定するためのラジオボタンを出力する。対象のスコープは

scopesに含まれるため、itemsにscopesを指定する。scopesの型はLinkedHashMapであり、スコープ名をキーとして 、そのスコープに対する認可可否の情報を保持している。 |

(3)

|

user_oauth_approvalをhidden項目として埋め込むことで、Spring Security OAuthがリクエストパラメータにuser_oauth_approvalを付与する。リクエストパラメータに付与された

user_oauth_approvalは、認可エンドポイントのスコープ認可を行うメソッドを実行するために用いられる。 |

(4)

|

CSRFトークン値を引き渡すために、HTMLの

<form>属性の中に<sec:csrfInput />属性を指定する。 |

12.5.2.3.1.7. 認可リクエスト時のエラー画面のカスタマイズ¶

認可エンドポイントで不正クライアントエラー(クライアント未存在エラー等のセキュリティに関わるエラーや、リダイレクトURIチェックエラー)が発生した場合、Spring Security OAuthが提供するOAuth2Exceptionがスローされ 、リクエストは/oauth/errorにフォワードされる。

そのため/oauth/errorをハンドリングするコントローラを作成する必要がある。

不正クライアントエラーの詳細については不正クライアントエラーを参照されたい。

以下にコントローラの実装例を示す。

OAuth2ErrorController.java

@Controller

public class OAuth2ErrorController {

@RequestMapping("/oauth/error") // (1)

public String handleError() {

// omitted

return "common/error/oauthError";

}

}

| 項番 | 説明 |

|---|---|

(1)

|

@RequestMappingアノテーションを使用して、/oauth/errorへのアクセスに対するメソッドとしてマッピングを行う。 |

次に、表示させるエラー画面のJSPを作成する。

認可エンドポイントで発生した例外がModelの属性名errorに登録されているため、例外の内容を画面に表示する。

oauthError.jsp

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>OAuth Error!</title>

<link rel="stylesheet" href="${pageContext.request.contextPath}/resources/app/css/styles.css">

</head>

<body>

<div id="wrapper">

<h1>OAuth Error!</h1>

<c:if test="${not empty error}">

<p>${f:h(error.oAuth2ErrorCode)}</p> <!-- (1) -->

<p>${f:h(error.message)}</p> <!-- (2) -->

</c:if>

<br>

</div>

</body>

</html>

| 項番 | 説明 |

|---|---|

(1)

|

例外に設定されているOAuth 2.0のエラーコードを出力する。

エラーコードは、

invalid_request、invalid_clientといった値を持つ。 |

(2)

|

例外に設定されているエラーメッセージを出力する。

|

Note

認可エンドポイントで発生したエラーが、不正クライアントエラー以外の場合、 クライアントの呼び出し元コントローラにリダイレクトすることでクライアント側にエラー通知を行う。 エラー通知を行う際のエラー情報はリダイレクトURIにリクエストパラメータとして付与される。 エラーハンドリングについては認可エンドポイントアクセス時のエラーハンドリングを参照されたい。

Tip

アプリケーションでInternet Explorer/Microsoft Edgeをサポートする場合、エラー画面の応答として生成されるHTMLのサイズに注意する必要がある。

Internet Explorer/Microsoft Edgeでは、応答されたHTMLのサイズが規定値以下だと、アプリケーションが用意したエラー画面の代わりに、Internet Explorer/Microsoft Edgeが用意した簡易メッセージが表示されるためである。

参考までに、Internet Explorerでの詳細な条件は、「Friendly HTTP Error Pages」を参照されたい。

12.5.2.3.1.8. リソースサーバへのアクセストークンの連携方法¶

リソースサーバがアクセストークンを元にリソースへのアクセスに対する認可判定を行えるよう、認可サーバはAuthorizationServerTokenServicesを介してアクセストークンを連携する。

連携方法は以下に示すとおり複数存在する。

| 項番 | 連携方法 | 説明 |

|---|---|---|

(1)

|

DBを介した連携

|

共有DBを利用し、アクセストークンを連携する方法。

リソースサーバと認可サーバがDBを共有している場合に利用可能。

認可サーバは

AuthorizationServerTokenServicesの実装クラスとしてDefaultTokenServicesを、TokenStoreとしてorg.springframework.security.oauth2.provider.token.store.JdbcTokenStoreを指定する。 |

(2)

|

HTTPアクセスを介した連携

|

HTTPアクセスにより、アクセストークンを連携する方法。

リソースサーバと認可サーバが共有DBを利用できない場合に、この方法を利用する。

リソースサーバはアクセストークンの取得及び検証を認可サーバに依頼するため、認可サーバに負荷がかかる。

認可サーバは

AuthorizationServerTokenServicesの実装クラスとしてDefaultTokenServicesを指定する。アクセストークンをDBで管理する場合は

JdbcTokenStoreを、メモリで管理する場合はorg.springframework.security.oauth2.provider.token.store.InMemoryTokenStoreをTokenStoreとして指定する。アクセストークンをメモリで管理する実装はサーバ再起動などでアクセストークンが失われるため、テスト用途専用の実装である。

|

(3)

|

JWTを利用した連携

|

JWTを利用し、アクセストークンを連携する方法。

リソースサーバと認可サーバが共有DBを利用できない場合に、この方法を利用する。

HTTPアクセスを介した連携と比べ、認可サーバにアクセストークンの取得を依頼しないため、認可サーバへの負荷がかからない。

認可サーバは

AuthorizationServerTokenServicesの実装クラスとしてDefaultTokenServicesを、TokenStoreとしてorg.springframework.security.oauth2.provider.token.store.JwtTokenStoreを指定する。org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverterを利用することでアクセストークンの署名とエンコード、デコードを行う。アクセストークンの署名とその検証には公開鍵を使用する方法と、共通鍵を使用する方法がある。

|

(4)

|

メモリを介した連携

|

メモリを共有することで、アクセストークンを連携する方法。

リソースサーバと認可サーバが一つのプロセスとなるようアプリケーションを設計している場合に利用可能。

認可サーバは

AuthorizationServerTokenServicesの実装クラスとしてDefaultTokenServicesを、TokenStoreとしてInMemoryTokenStoreを指定する。メモリを介して連携させるため、共有DBやHTTPアクセスによるアクセストークンの連携が不要となる。

メモリを介してアクセストークンを共有する実装はサーバ再起動などでアクセストークンが失われるため、テスト用途専用の実装である。

|

ここでは、代表的な連携方法として共有DBを介して連携させる方法を説明する。 HTTPアクセスを介した連携ついては本節のHow To Extendにて説明している。

共有DBを介して連携させる場合、Spring Security OAuthが提供しているJdbcTokenStoreを使用する。

実装例は以下のとおりである。

oauth2-auth.xml

<oauth2:authorization-server

client-details-service-ref="clientDetailsService"

user-approval-handler-ref="userApprovalHandler"

token-services-ref="tokenServices"> <!-- (1) -->

<oauth2:authorization-code />

<oauth2:refresh-token />

</oauth2:authorization-server>

<!-- omitted -->

<bean id="tokenServices"

class="org.springframework.security.oauth2.provider.token.DefaultTokenServices"> <!-- (2) -->

<property name="tokenStore" ref="tokenStore" />

<property name="clientDetailsService" ref="clientDetailsService" />

<property name="supportRefreshToken" value="true" /> <!-- (3) -->

</bean>

<bean id="tokenStore"

class="org.springframework.security.oauth2.provider.token.store.JdbcTokenStore"> <!-- (4) -->

<constructor-arg ref="dataSource" />

</bean>

| 項番 | 説明 |

|---|---|

(1)

|

認可サーバが使用するTokenServiceとして

token-services-ref属性に(2)で定義しているtokenServicesを指定する。 |

(2)

|

tokenServicesのクラスにDefaultTokenServicesを指定する。アクセストークンを管理するトークンストアとして、

tokenStoreプロパティに(4)で定義しているTokenStoreを指定する。共有DBを介してリソースサーバとアクセストークンの連携を行う場合、リソースサーバでも本設定を行うこと。

|

(3)

|

リフレッシュトークンを有効にする場合は

supportRefreshToken属性にtrueを指定する。 |

(4)

|

トークンストアとして

JdbcTokenStoreをBean定義する。コンストラクタには、トークン情報格納用のテーブルに接続するためのデータソースを指定する。

データソースの設定方法については、データソースの設定を参照されたい。

|

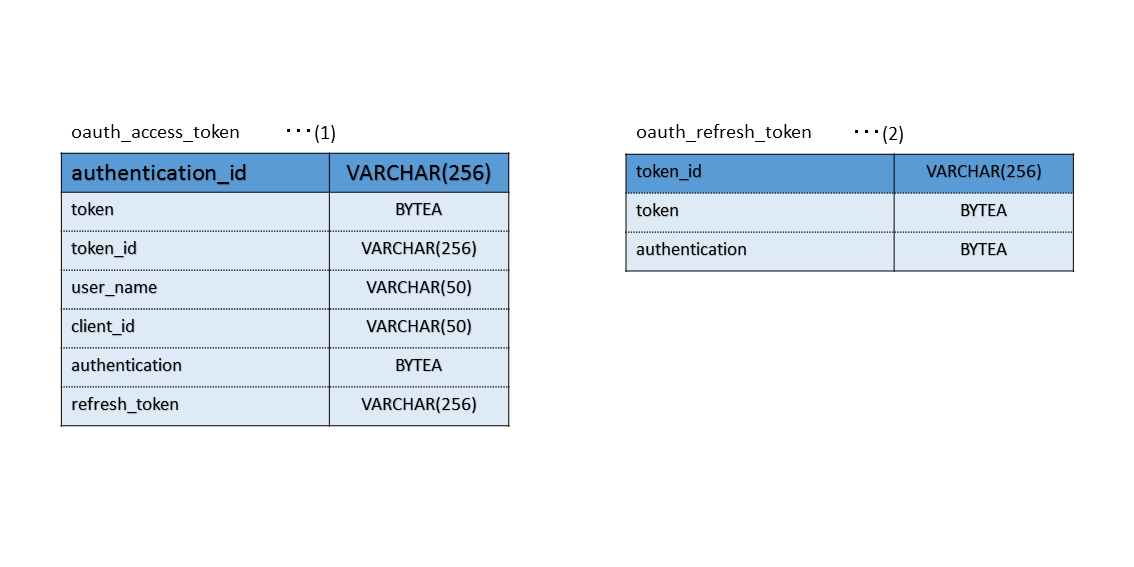

JdbcTokenStoreがアクセストークンを連携するために、Spring Security OAuthがスキーマ定義している以下のDBを作成する。

以下の例では共有DBとしてPostgreSQLを使用した場合のDB定義を説明する。

| 項番 | 説明 |

|---|---|

(1)

|

アクセストークンを管理するテーブル。認可サーバで発行したアクセストークンの情報をリソースサーバと共有するために使用する。

各カラムの役割は以下のとおりである。

|

(2)

|

アクセストークンに紐付くリフレッシュトークンを管理するテーブル。

各カラムの役割は以下のとおりである。

|

Note

共有DBでトークンを管理する場合、有効期限切れとなったトークンはクライアントがアクセストークンを利用するタイミングに削除される。 そのためトークンが有効期限切れになったとしても、クライアントがアクセストークンを利用しなければ削除されない。 有効期限切れとなったトークンをDBから削除するためには、バッチ処理等で別途パージを行う必要がある。

12.5.2.3.1.9. トークンの取り消し(認可サーバ)¶

発行したアクセストークンの取り消しの実装方法について説明する。

アクセストークンの取り消しは、ConsumerTokenServiceインタフェースを実装したクラスの

revokeTokenメソッドを呼び出すことで実現できる。

DefaultTokenServicesクラスはorg.springframework.security.oauth2.provider.token.ConsumerTokenServicesインタフェースを実装している。

アクセストークンの取り消し時に認可情報も削除することが可能である。 アクセストークンの取り消し後に認可情報を削除せずに認可リクエストを行うと、前回の認可リクエスト時の認可情報が再利用される場合がある。 前回の認可リクエスト時の認可情報は、認可情報の有効期限が有効であり、認可リクエストしたスコープが全て認可されている場合に再利用される。

以下に、実装例を示す。

トークンの取り消しを行うサービスクラスのインタフェースと実装クラスを作成する。

RevokeTokenService.java

public interface RevokeTokenService {

ResponseEntity<Map<String,String>> revokeToken(String tokenValue, String clientId);

}

RevokeTokenServiceImpl.java

@Service

@Transactional

public class RevokeTokenServiceImpl implements RevokeTokenService {

@Inject

ConsumerTokenServices consumerService; // (1)

@Inject

TokenStore tokenStore; // (2)

@Inject

ApprovalStore approvalStore; // (3)

@Inject

JodaTimeDateFactory dateFactory;

public String revokeToken(String tokenValue, String clientId){ // (4)

// (5)

OAuth2Authentication authentication = tokenStore.readAuthentication(tokenValue);

Map<String,String> map = new HashMap<>();

if (authentication != null) {

if (clientId.equals(authentication.getOAuth2Request().getClientId())) { // (6)

// (7)

Authentication user = authentication.getUserAuthentication();

if (user != null) {

Collection<Approval> approvals = new ArrayList<>();

for (String scope : authentication.getOAuth2Request().getScope()) {

approvals.add(

new Approval(user.getName(), clientId, scope, dateFactory.newDate(), ApprovalStatus.APPROVED));

}

approvalStore.revokeApprovals(approvals);

}

consumerService.revokeToken(tokenValue); // (8)

return ResponseEntity.ok().body(map);

} else {

map.put("error", "invalid_client");

return ResponseEntity.status(HttpStatus.UNAUTHORIZED).body(map);

}

} else {

map.put("error", "invalid_request");

return ResponseEntity.badRequest().body(map);

}

}

}

| 項番 | 説明 |

|---|---|

(1)

|

アクセストークンの取り消しを行う

ConsumerTokenServiceインタフェースのBeanをインジェクションする。 |

(2)

|

アクセストークン発行時の認証情報を取得するために使用する

TokenStoreのBeanをインジェクションする。 |

(3)

|

アクセストークンの発行時の認可情報を取得するために使用する

ApprovalStoreのBeanをインジェクションする。アクセストークンの取り消し時に認可情報を削除しない場合は不要となる。

|

(4)

|

取り消しを行うアクセストークンの値と、クライアントのチェックを行うために使用するクライアントIDをパラメータとして受け取る。

|

(5)

|

TokenStoreのreadAuthenticationメソッドを呼び出し、アクセストークンを発行した際の認証情報を取得する。認証情報が正常に取得できた場合のみ、トークンの削除処理を行う。

|

(6)

|

認証情報より、アクセストークン発行時に使用したクライアントIDを取得し、リクエストパラメータのクライアントIDと一致するかを確認する。

アクセストークン発行時のクライアントIDと一致する場合のみ、アクセストークンの削除を行う。

|

(7)

|

認証情報より、アクセストークン発行時のリソースオーナの認証情報を取得する。

リソースオーナの認証情報が取得できた場合、

TokenStoreのrevokeApprovalsメソッドを呼び出し、認可情報の削除を行う。クライアントクレデンシャルグラントを使用している場合はリソースオーナの認証情報が存在しないため、

revokeApprovalsメソッドに渡すパラメータが生成できない。そのため、リソースオーナの認証情報が取得できない場合は認可情報の削除処理は行わない。

アクセストークンの取り消し時に認可情報を削除しない場合、この処理は不要となる。

|

(8)

|

ConsumerTokenServiceのrevokeTokenメソッドを呼び出し、アクセストークンとアクセストークンに紐付くリフレッシュトークンの削除を行う。 |

トークンの取り消しリクエストを受けるコントローラを作成する。

TokenRevocationRestController.java

@RestController

@RequestMapping("oauth")

public class TokenRevocationRestController {

@Inject

RevokeTokenService revokeTokenService;

@RequestMapping(value = "tokens/revoke", method = RequestMethod.POST) // (1)

public ResponseEntity<Map<String,String>> revoke(@RequestParam("token") String tokenValue,

@AuthenticationPrincipal UserDetails user){

// (2)

String clientId = user.getUsername();

ResponseEntity<Map<String,String>> result = revokeTokenService.revokeToken(tokenValue, clientId); // (3)

return result;

}

}

| 項番 | 説明 |

|---|---|

(1)

|

@RequestMappingアノテーションを使用して、/oauth/tokens/revokeへのアクセスに対するメソッドとしてマッピングを行う。ここで指定するパスはクライアントの認証で行った設定と同様に、Basic認証の適用とCSRF対策機能の無効化を行う必要がある。

|

(2)

|

Basic認証で生成された認証情報からトークンの取り消し時のチェックで使用するクライアントIDを取得する。

|

(3)

|

RevokeTokenServiceを呼び出し、トークンの取り消しを行う。リクエストパラメータとして受け取ったアクセストークンの値と、認証情報から取得したクライアントIDをパラメータとして渡す。

|

Tip

RFC 7009ではリクエストパラメータとしてtoken_type_hintを任意で付与してよいことが記載されている。

token_type_hintは削除対象のトークンがアクセストークンとリフレッシュトークンのどちらであるかを判別するためのヒントである。

Spring Security OAuthが提供するConsumerTokenServiceはアクセストークンを渡すことでアクセストークンとリフレッシュトークンの両方削除するため、上記の実装例では使用していない。

Note

認可サーバにトークンの取り消しをリクエストしたクライアントは、認可サーバの削除後にクライアントで保持しているトークンも取り消す必要がある。 クライアントサーバのトークンの取り消しについてはトークンの取り消し(クライアントサーバ)を参照されたい。

12.5.2.3.1.10. トランザクション制御¶

認可サーバにおけるトランザクション制御の注意点について説明する。

Spring Security OAuthが取り扱う情報(認可コード、認可情報、トークン)をDBにて管理する場合には、トランザクション管理について考慮する必要がある。

アクセストークンやリフレッシュトークンを発行するDefaultTokenServicesには@Transactionalアノテーションが付与されており、

トランザクション管理が行われるが、認可コードを操作するorg.springframework.security.oauth2.provider.code.AuthorizationCodeServicesや認可情報を操作する

UserApprovalHandlerには@Transactionalアノテーションが付与されておらず、トランザクション管理が行われない。

そのため、DataSourceから取得するコネクションの自動コミットが無効となっている場合、管理対象となる情報がDBに登録されないため、トランザクション制御の設定が必須となる。

なお、自動コミットが有効な場合でも、データの一貫性を担保するためにトランザクションを管理する必要がある。

認可コード、認可情報をDBにて管理する場合のトランザクション制御設定例を以下に示す。

oauth2-auth.xml

<!-- omitted -->

<tx:advice id="oauthTransactionAdvice"> <!-- (1) -->

<tx:attributes>

<tx:method name="*"/>

</tx:attributes>

</tx:advice>

<aop:config>

<aop:pointcut id="authorizationOperation"

expression="execution(* org.springframework.security.oauth2.provider.code.AuthorizationCodeServices.*(..))"/> <!-- (2) -->

<aop:pointcut id="approvalOperation"

expression="execution(* org.springframework.security.oauth2.provider.approval.UserApprovalHandler.*(..))"/> <!-- (3) -->

<aop:advisor pointcut-ref="authorizationOperation" advice-ref="oauthTransactionAdvice"/>

<aop:advisor pointcut-ref="approvalOperation" advice-ref="oauthTransactionAdvice"/>

</aop:config>

| 項番 | 説明 |

|---|---|

(1)

|

AOPを利用したトランザクション管理を行なうため、

tx:adviceを設定する。このタグを使用するために

txのネームスペースとスキーマを追加している。 |

(2)

|

AOPを使用し、認可コードを操作する各メソッドにトランザクション境界を設定する。

このタグを使用するために

aopのネームスペースとスキーマを追加している。 |

(3)

|

AOPを使用し、認可情報を操作する各メソッドにトランザクション境界を設定する。

|

12.5.2.3.2. リソースサーバの実装¶

リソースサーバの実装方法について説明する。

リソースサーバでは、アクセストークンの検証とリソースに対しての認可制御をSpring Security OAuthの機能を使用して提供する。

ここではTODOリソースのREST APIに対して認可制御を実現する方法を説明する。

12.5.2.3.2.1. 設定ファイルの作成(リソースサーバ)¶

リソースサーバを実装する際には新たにOAuth 2.0用のBean定義ファイルを作成する。

ここでは oauth2-resource.xmlとする。

oauth2-resource.xmlには以下の設定を追加する。

oauth2-resource.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:oauth2="http://www.springframework.org/schema/security/oauth2"

xmlns:sec="http://www.springframework.org/schema/security"

xsi:schemaLocation="http://www.springframework.org/schema/security

https://www.springframework.org/schema/security/spring-security.xsd

http://www.springframework.org/schema/security/oauth2

https://www.springframework.org/schema/security/spring-security-oauth2.xsd

http://www.springframework.org/schema/beans

https://www.springframework.org/schema/beans/spring-beans.xsd">

<sec:http pattern="/api/v1/todos/**" create-session="stateless"

entry-point-ref="oauth2AuthenticationEntryPoint"> <!-- (1) -->

<sec:access-denied-handler ref="oauth2AccessDeniedHandler"/> <!-- (2) -->

<sec:csrf disabled="true"/> <!-- (3) -->

<sec:custom-filter ref="oauth2AuthenticationFilter"

before="PRE_AUTH_FILTER" /> <!-- (4) -->

<sec:custom-filter ref="userIdMDCPutFilter" after="ANONYMOUS_FILTER"/>

</sec:http>

<bean id="oauth2AccessDeniedHandler"

class="org.springframework.security.oauth2.provider.error.OAuth2AccessDeniedHandler" /> <!-- (5) -->

<bean id="oauth2AuthenticationEntryPoint"

class="org.springframework.security.oauth2.provider.error.OAuth2AuthenticationEntryPoint" /> <!-- (6) -->

<oauth2:resource-server id="oauth2AuthenticationFilter" resource-id="todoResource"

token-services-ref="tokenServices" entry-point-ref="oauth2AuthenticationEntryPoint" /> <!-- (7) -->

</beans>

| 項番 | 説明 |

|---|---|

(1)

|

pattern属性には認可制御の対象とするパスのパターンを指定する。entry-point-refにはOAuth2AuthenticationEntryPointのBeanを指定する。ここでの設定は定義上必要だが指定したBeanは使用されない。

実際に使用されるのは後述するOAuth2AuthenticationProcessingFilterに指定しているOAuth2AuthenticationEntryPointのBeanである。 |

(2)

|

access-denied-handlerにはOAuth2AccessDeniedHandlerのBeanを設定する。ここでは(5)で定義しているoauth2AccessDeniedHandlerのBeanを指定する。 |

(3)

|

本実装例ではCSRF対策を無効化する。

CSRF対策についてはCSRF対策を参照されたい。

|

(4)

|

custom-filterにはリソースサーバ用の認証フィルタとしてOAuth2AuthenticationProcessingFilterを設定する。ここでは(7)で定義している

oauth2AuthenticationFilterのBeanを指定する。OAuth2AuthenticationProcessingFilterはリクエストに含まれるアクセストークンを利用してPre-Authenticationを行うためのフィルタであるため、

beforeにPRE_AUTH_FILTERを指定しPRE_AUTH_FILTERの前にOAuth2AuthenticationProcessingFilterの処理が実行されるように設定する。Pre-AuthenticationについてはSpring Security Reference -Pre-Authentication Scenarios-を参照されたい。

|

(5)

|

Spring Security OAuthが提供するリソースサーバ用の

AccessDeniedHandlerを定義する。OAuth2AccessDeniedHandlerは、認可エラー時に発生する例外をハンドリングしてエラー応答を行う。 |

(6)

|

OAuth用のエラー応答を行うための

OAuth2AuthenticationEntryPointをBean定義する。 |

(7)

|

Spring Security OAuthが提供するリソースサーバ用のServletFilterを定義する。

<oauth2:resource-server>タグを使用することで、Authentication FilterとしてOAuth2AuthenticationProcessingFilterが登録される。id属性に指定した文字列はBeanのIDとなる。ここでは oauth2AuthenticationFilterを指定している。resource-id属性にはサーバが提供するリソースのIDを指定する。ここではtodoResourceを指定している。アクセストークンに紐付くクライアント情報のリソースIDに対し、

resource-id属性に指定したリソースIDが含まれているか検証が行われる。検証の結果、リソースIDが含まれている場合のみリソースに対してのアクセスを許可する。

なお、

resource-idの定義は任意であり、定義しない場合はリソースIDの検証が行われない。token-services-ref属性にはTokenServicesのIDを指定する。TokenServicesについては後述する。entry-point-ref属性にはOAuth2AuthenticationEntryPointのBeanを指定する。ここではoauth2AuthenticationEntryPointを指定している。 |

作成したoauth2-resource.xmlを読み込むようにweb.xmlに設定を追加する。

web.xml

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>

classpath*:META-INF/spring/applicationContext.xml

classpath*:META-INF/spring/oauth2-resource.xml <!-- (1) -->

classpath*:META-INF/spring/spring-security.xml

</param-value>

</context-param>

| 項番 | 説明 |

|---|---|

(1)

|

oauth2-resource.xmlで設定したパスのパターンを内包するようなパスがspring-security.xmlにアクセス制御対象として設定されている場合を考慮し、先にoauth2-resource.xmlを読み込むようにする。 |

12.5.2.3.2.2. リソースにアクセス可能なスコープの設定¶

リソースごとにアクセス可能なスコープを定義するために、OAuth 2.0用のBean定義ファイルに スコープの定義とSpEL式をサポートするためのBean定義を追加する。

実装例は以下のとおりである。

oauth2-resource.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:oauth2="http://www.springframework.org/schema/security/oauth2"

xmlns:sec="http://www.springframework.org/schema/security"

xsi:schemaLocation="http://www.springframework.org/schema/security

https://www.springframework.org/schema/security/spring-security.xsd

http://www.springframework.org/schema/security/oauth2

https://www.springframework.org/schema/security/spring-security-oauth2.xsd

http://www.springframework.org/schema/beans

https://www.springframework.org/schema/beans/spring-beans.xsd">

<sec:http pattern="/api/v1/todos/**" create-session="stateless"

entry-point-ref="oauth2AuthenticationEntryPoint">

<sec:access-denied-handler ref="oauth2AccessDeniedHandler"/>

<sec:csrf disabled="true"/>

<sec:expression-handler ref="oauth2ExpressionHandler"/> <!-- (1) -->

<sec:intercept-url pattern="/**" method="GET"

access="#oauth2.hasScope('READ')" /> <!-- (2) -->

<sec:intercept-url pattern="/**" method="POST"

access="#oauth2.hasScope('CREATE')" /> <!-- (2) -->

<sec:custom-filter ref="oauth2AuthenticationFilter"

before="PRE_AUTH_FILTER" />

<sec:custom-filter ref="userIdMDCPutFilter" after="ANONYMOUS_FILTER"/>

</sec:http>

<!-- omitted -->

<oauth2:web-expression-handler id="oauth2ExpressionHandler" /> <!-- (3) -->

</beans>

| 項番 | 説明 |

|---|---|

(1)

|

expression-handlerにはorg.springframework.security.oauth2.provider.expression.OAuth2WebSecurityExpressionHandlerのBeanを指定する。 |

(2)

|

intercept-urlを使用してリソースに対してスコープによるアクセスポリシーを定義する。pattern属性には保護したいリソースのパスのパターンを指定する。本実装例では /api/v1/todos/ 配下のリソースが保護される。method属性にはリソースのHTTPメソッドを指定する。access属性にはリソースへのアクセスを認可するscopeを指定する。設定値は大文字、小文字を区別する。ここではSpEL式を用いて指定を行っている。

|

(3)

|

OAuth2WebSecurityExpressionHandlerをBean定義する。このBeanを定義することでSpring Security OAuthが提供する認可制御を行うためのSpELがサポートされる。

なお、

id属性に指定した値がこのbeanのidとなる。 |

Spring Security OAuthが用意している主なExpressionを紹介する。

詳細についてはorg.springframework.security.oauth2.provider.expression.OAuth2SecurityExpressionMethodsのJavaDocを参照されたい。

| Expression | 説明 |

|---|---|

hasScope(String scope) |

クライアントがリソースオーナから認可されているスコープと引数のスコープが一致する場合に

trueを返却する。 |

hasAnyScope(String... scopes) |

クライアントがリソースオーナから認可されているスコープと引数のスコープのいずれかが一致する場合に

trueを返却する。 |

hasScopeMatching(String scopeRegex) |

クライアントがリソースオーナから認可されているスコープと引数に指定された正規表現が一致する場合に

trueを返却する。 |

hasAnyScopeMatching(String... scopesRegex) |

クライアントがリソースオーナから認可されているスコープと引数に指定されたいずれかの正規表現が一致する場合に

trueを返却する。 |

clientHasRole(String role) |

クライアントが引数に指定されたロールを持っている場合に

trueを返却する。 |

clientHasAnyRole(String... roles) |

クライアントが引数に指定されたいずれかのロールを持っている場合に

trueを返却する。 |

denyOAuthClient |

OAuth 2.0でのリクエストを拒否する。リソースオーナのみがリソースにアクセスできるようにするために使用される。

|

isOAuth |

OAuth 2.0でのリクエストを許可する。クライアントがリソースにアクセスできるようにするために使用される。

|

Note

SpEL式についてはSpring Securityが提供するSpELを合わせて使用することができる。

Spring Securityが提供するSpELについては Built-InのWeb Expressions を参照されたい。

12.5.2.3.2.3. 認可サーバとのアクセストークンの連携方法¶

認可サーバとリソースサーバはアクセストークンをTokenServicesを介して連携する。

連携方法の種類についてはリソースサーバへのアクセストークンの連携方法を参照されたい。

ここではDBを共有する方法で設定を行う。

設定の解説については認可サーバでのTokenServicesの設定と同様なためリソースサーバへのアクセストークンの連携方法を参照されたい。

oauth2-resource.xml

<bean id="tokenServices"

class="org.springframework.security.oauth2.provider.token.DefaultTokenServices">

<property name="tokenStore" ref="tokenStore" />

</bean>

<bean id="tokenStore"

class="org.springframework.security.oauth2.provider.token.store.JdbcTokenStore">

<constructor-arg ref="dataSource" />

</bean>

Note

認可サーバとリソースサーバを連携させる方法として、Spring Security OAuthで提供されているorg.springframework.security.oauth2.provider.token.RemoteTokenServicesを利用する方法や、

JSON Web Tokenを利用する方法がある。

Spring Security OAuthで提供されているRemoteTokenServicesを利用する方法についてはHTTPアクセスを介した認可サーバとリソースサーバの連携を参照されたい。

12.5.2.3.2.4. ユーザ情報の取得¶

リソースサーバでは、認証処理とSpring MVCの連携で説明されている認証情報の取得方法と同様に、Controllerクラスのメソッド引数にUserDetailsを指定し@AuthenticationPrincipalアノテーションを付与することにより認証されたリソースオーナの情報を受け取ることができる。

以下に実装例を示す。

@RestController

@RequestMapping("api")

public class TodoRestController {

// omitted

@RequestMapping(value = "todos", method = RequestMethod.GET)

@ResponseStatus(HttpStatus.OK)

public Collection<Todo> list(@AuthenticationPrincipal UserDetails user) { // (1)

// omitted

}

}

| 項番 | 説明 |

|---|---|

(1)

|

引数

userにリソースオーナの認証情報が格納される。 |

クライアントの認証情報を取得したい場合は、Controllerクラスのメソッド引数にorg.springframework.security.oauth2.provider.OAuth2Authenticationを指定する。

以下にControllerクラスのメソッド引数にOAuth2Authenticationを指定してクライアントとリソースオーナの認証情報を取得する例を示す。

@RestController

@RequestMapping("api")

public class TodoRestController {

// omitted

@RequestMapping(value = "todos", method = RequestMethod.GET)

@ResponseStatus(HttpStatus.OK)

public Collection<Todo> list(OAuth2Authentication authentication) { // (1)

String username = authentication.getUserAuthentication().getName(); // (2)

String clientId = authentication.getOAuth2Request().getClientId(); // (3)

// omitted

}

}

| 項番 | 説明 |

|---|---|

(1)

|

引数

authenticationにリソースオーナ、クライアントの認証情報が格納される。 |

(2)

|

authenticationよりリソースオーナ名を取得する。 |

(3)

|

authenticationよりクライアントIDを取得する。 |

Note

上記はアプリケーション層でOAuth2Authenticationを使用する場合の実装例である。

OAuth2Authenticationに依存しない実装を行いたい場合HandlerMethodArgumentResolverを実装することで同様の機能が実現可能である。

具体的な実装方法については、HandlerMethodArgumentResolverの実装を参照されたい。

12.5.2.3.3. クライアントの実装¶

クライアントの実装方法について説明する。

ここではOAuth2RestTemplateを使用して実現する方法を説明する。

OAuth2RestTemplateでは、OAuth 2.0独自の機能として、AccessTokenProviderによるグラントタイプに応じた

アクセストークンの取得や、OAuth2ClientContextによる複数リクエスト間でのアクセストークンの共有、リソースサーバへのアクセス時のエラーハンドリングといった機能を実装している。

クライアントでは、OAuth2RestTemplateを利用し、グラントタイプやスコープなどのアプリケーション用件に沿ったパラメータを定義することで、OAuth 2.0機能を使用したリソースへのアクセスが可能となる。

Note

Spring Security OAuth以外のアーキテクチャで実装されているリソースサーバにアクセスする場合は、REST APIでのアクセスを受け付けているか確認されたい。リソースサーバのAPIが異なる場合はOAuth2RestTemplate以外の手段でアクセスする必要がある。

12.5.2.3.3.1. 設定ファイルの作成(クライアント)¶

まず、OAuth 2.0に関する定義を行うための設定ファイルとしてoauth2-client.xmlを作成する。

oauth2-client.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:sec="http://www.springframework.org/schema/security"

xmlns:oauth2="http://www.springframework.org/schema/security/oauth2"

xsi:schemaLocation="

http://www.springframework.org/schema/security https://www.springframework.org/schema/security/spring-security.xsd

http://www.springframework.org/schema/beans https://www.springframework.org/schema/beans/spring-beans.xsd

http://www.springframework.org/schema/security/oauth2 https://www.springframework.org/schema/security/spring-security-oauth2.xsd

">

</beans>

web.xmlに、作成したoauth2-client.xmlを読み込む設定を追加する。

web.xml

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>

classpath*:META-INF/spring/applicationContext.xml

classpath*:META-INF/spring/oauth2-client.xml <!-- (1) -->

classpath*:META-INF/spring/spring-security.xml

</param-value>

</context-param>

<!-- omitted -->

| 項番 | 説明 |

|---|---|

(1)

|

oauth2-client.xmlを読み込むように設定する。 |

12.5.2.3.3.2. OAuth2ClientContextFilterの適用¶

OAuth2ClientContextFilterをサーブレットフィルタとして登録する。

OAuth2ClientContextFilterを登録することでリソースオーナによる認可が取得できていない状態でリソースサーバへのアクセスを試みた場合に

発生するUserRedirectRequiredExceptionを捕捉し、認可サーバが提供するリソースオーナの認可を取得するためのページへリダイレクトする

機能を組み込むことができる。

oauth2-client.xmlには以下の設定を追加する。

oauth2-client.xml

<oauth2:client id="oauth2ClientContextFilter" /> <!-- (1) -->

| 項番 | 説明 |

|---|---|

(1)

|

<oauth2:client>タグを使用することで、OAuth2ClientContextFilterのBeanが定義される。id属性に指定した文字列はBeanのIDとして使用される。 |

web.xmlに、OAuth2ClientContextFilterの設定を追加する。

web.xml

<filter> <!-- (1) -->

<filter-name>oauth2ClientContextFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>oauth2ClientContextFilter</filter-name>

<url-pattern>/oauth/*</url-pattern> <!-- (2) -->

</filter-mapping>

| 項番 | 説明 |

|---|---|

(1)

|

DelegatingFilterProxyを使用して、フィルタ名(<filter-name>属性に指定した値)とBean名が一致するBeanをサーブレットフィルタとして登録する。フィルタ名には

<oauth2:client>のid属性に指定したBean名と同じ値を設定する。なお、Spring Security OAuthで発生する例外が意図しない例外ハンドリングが行われないようにするために、

OAuth2ClientContextFilterはサーブレットフィルタの定義の一番最後に記述することを推奨する。 |

(2)

|

UserRedirectRequiredExceptionが発生する可能性があるパスに対してOAuth2ClientContextFilterを適用している。上記例では、すべてのリクエストに対して

OAuth2ClientContextFilterを適用している。 |

Note

OAuth2ClientContextFilterは、認可サーバが認可処理後にユーザエージェントを戻すリダイレクトURIの生成をフィルタの前処理で行っているため、

/*のような広範囲な定義にするとUserRedirectRequiredExceptionが発生しないパスに対して無駄な処理が行われることになる。

Note

OAuth2ClientContextFilterは、認可サーバがリソースオーナの認可を取得した後にリダイレクトさせるURLをリクエストスコープに

currentUriという属性名で格納する。そのため、クライアントではcurrentUriという属性名を使用することはできない。

前述のとおり、org.springframework.security.oauth2.client.filter.OAuth2ClientContextFilterはUserRedirectRequiredExceptionを捕捉し、認可サーバに対してリダイレクトさせるサーブレットフィルタである。

ただし、ブランクプロジェクトで予め設定されているSystemExceptionResolverが先にUserRedirectRequiredExceptionをハンドリングしてしまうと

OAuth2ClientContextFilterは期待した動作にならない。

そのため、spring-mvc.xmlの設定を変更し、SystemExceptionResolverがUserRedirectRequiredExceptionをハンドリングしないようにする必要がある。

SystemExceptionResolverの詳しい解説については例外ハンドリングを参照されたい。

spring-mvc.xmlに、UserRedirectRequiredExceptionをSystemExceptionResolverの除外対象として追加する。

spring-mvc.xml

<bean id="systemExceptionResolver"

class="org.terasoluna.gfw.web.exception.SystemExceptionResolver">

<!-- omitted -->

<property name="excludedExceptions">

<array>

<!-- (1) -->

<value>org.springframework.security.oauth2.client.resource.UserRedirectRequiredException

</value>

</array>

</property>

</bean>

| 項番 | 説明 |

|---|---|

(1)

|

UserRedirectRequiredExceptionをSystemExceptionResolverのハンドリング対象から除外する。 |

12.5.2.3.3.3. OAuth2RestTemplateの設定¶

OAuth2RestTemplateの設定例を示す。

oauth2-client.xml

<oauth2:resource id="todoAuthCodeGrantResource" client-id="firstSec"

client-secret="firstSecSecret"

type="authorization_code"

scope="READ,WRITE"

access-token-uri="${auth.serverUrl}/oauth/token"

user-authorization-uri="${auth.serverUrl}/oauth/authorize"/> <!-- (1) -->

<oauth2:rest-template id="todoAuthCodeGrantResourceRestTemplate" resource="todoAuthCodeGrantResource" /> <!-- (2) -->

| 項番 | 説明 |

|---|---|

(1)

|

OAuth2RestTemplateが参照する、アクセス対象となるリソースに関する詳細情報を定義する。各項目の設定値については下記表を参照のこと。

|

(2)

|

OAuth2RestTemplateを定義する。idにはOAuth2RestTemplateのBean名を指定する。resourceには(1)で定義したBeanのidを指定する。 |

| 項目 | 説明 |

|---|---|

id |

リソースのBean名。

|

client-id |

認可サーバにてクライントを識別するID。

|

client-secret |

認可サーバにてクライアントの認証に用いるパスワード。

|

type |

グラントタイプ。認可コードグラントの場合

authorization_codeを指定する。 |

scope |

認可を要求するスコープをカンマ区切りで列挙する。設定値は大文字、小文字を区別する。

省略時は認可サーバにおいてクライアントに対して設定しているスコープを全て要求する。

|

access-token-uri |

アクセストークンの発行を依頼するための認可サーバのエンドポイント。

|

user-authorization-uri |

リソースオーナの認可を得るための認可サーバのエンドポイント。

|

Note

本実装例では、実装中に設定する各サーバのコンテキストルートを以下のプレースホルダで表現している。

プレースホルダのキー 設定値 auth.serverUrl認可サーバのコンテキストルート resource.serverUrlリソースサーバのコンテキストルート client.serverUrlクライアントのコンテキストルート

また、各サーバのエンドポイントの絶対パスを表現する場合は、パスが明示的にわかるよう、${auth.serverUrl}/oauth/tokenのように

プレースホルダ以下にパスを指定している。実際にアプリケーションを開発する際には、

例えばエンドポイントが外部システムである場合、外部システム仕様変更時のエンドポイントパス変更に対応するためにパス全体をプレースホルダで表現するなど、要件に応じてパスの指定方法を検討することを推奨する。

Note

<oauth2:resource>タグでは、アクセストークン取得時のクライアント認証方法を指定する方法として

client-authentication-scheme属性が用意されている。

client-authentication-scheme属性に指定可能な値は以下の通り。

header:Authorizationヘッダを使用したBasic認証(デフォルト値)query:リクエスト時のURLクエリパラメータを使用した認証form:リクエスト時のボディパラメータを使用した認証

本ガイドラインではクライアントの認証にBasic認証を利用するため上記の設定例では未指定としているが、 アプリケーション要件に沿ったパラメータの指定を行うこと。

Note

Spring Security OAuth以外のアーキテクチャで実装されている認可サーバに対してアクセストークンの発行を依頼する場合は リクエストパラメータが上記とは異なる可能性があるため注意されたい。 その場合はアーキテクチャの仕様を確認し、必要なリクエストパラメータを設定されたい。

12.5.2.3.3.4. リソースサーバへのアクセス¶

OAuth2RestTemplateを用いてリソースサーバへアクセスする方法を説明する。

認可サーバへのアクセスはOAuth2RestTemplateとOAuth2ClientContextFilterにより隠蔽されるため、開発の際には

認可サーバを意識する必要がなく、リソースサーバが提供するREST APIに対して行う処理を、通常のREST APIへのアクセスと同様に記述する。

以下にServiceクラスの実装例を示す。

import org.springframework.web.client.RestOperations;

@Service

public class TodoServiceImpl implements TodoService {

@Inject

RestOperations restOperations; // (1)

@Value("${resource.serverUrl}/api/v1/todos")

String url;

@Override

public List<Todo> getTodoList() {

Todo[] todoArray = restOperations.

getForObject(url, Todo[].class); // (2)

return Arrays.asList(todoArray);

}

}

| 項番 | 説明 |

|---|---|

(1)

|

RestOperationsをインジェクションする。 |

(2)

|

指定したURLにRESTでメソッドGETでアクセスし結果をリストで受け取る。

|

Note

OAuth2RestTemplateを使用してリソースサーバにアクセスしようとした時点でアクセストークンが発行されていない場合、

一度認可サーバにリダイレクトされる。

その後、アクセストークンの発行が完了するとクライアントへリダイレクトされ、再度リソースサーバへのアクセス処理が呼び出される形となる。

この時、クライアントへのリダイレクトはGETにより行われるため、認可サーバからリダイレクトされる可能性のあるControllerはGETを許容する必要がある。

また、リダイレクト前のリソースサーバへのアクセスがPOSTである場合、リダイレクト後のGETではパラメータが失われてしまう。 その場合、POSTパラメータをセッションに保持する等の対処が必要となるため、注意すること。 本ガイドラインでは、具体的な対処方法の説明については割愛する。

Warning

Spring Securityを利用している場合、ユーザが認証されていない状態でOAuth2RestTemplateを使用して

アクセストークンを取得しようとするとorg.springframework.security.authentication.InsufficientAuthenticationExceptionが発生するため、OAuth2RestTemplateを使用するパスでは必ずユーザが既に認証されていることを確認されたい。

具体的には、以下のいずれかが実施されていることを確認すれば良い。